Całkiem niedawno cytowałem raport opisujący przyczyny niepowodzeń projektów, malutki fragment:

40% projektów korzysta z emaili do zbierania wymagań i komunikacji z klientem. (Sabotaż dokumentacyjny).

Dzisiaj czytam:

polecamy ściągnięcie GnupPG przy pomocy którego można szyfrować pocztę asymetrycznie samodzielnie, w dowolnym kliencie pocztowym. Jest to więc rozwiązanie jeszcze bezpieczniejsze niż Lavabit ? ale wymaga wtajemniczenia rozmówców w zasady korzystania z kryptografii asymetrycznej (Lavabit, serwis z którego ponoć korzystał Snowden zostaje zamknięty pod naciskami — Niebezpiecznik.pl —).

Nie będzie tu jednak nic o szpiegostwie ani terroryzmie, a o naszych projektach. Krótkie wyjaśnienie.

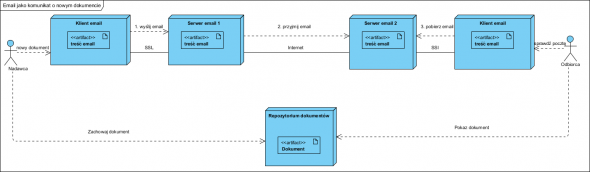

Z perspektywy każdego z nas, nasz klient poczty i to jak nasza poczta dociera do adresata wygląda tak:

Jako Nadawca każdy z nas, korzystają z funkcjonalności używanego klienta poczty, wysyła email’a do adresata. Treść w przemieszcza się mniej więcej tak:

W większości przypadków treść umieszczana jest w treści email’a lub w załączniku (załączone dokumenty). Jeżeli treść emaila nie jest szyfrowana (a generalnie nie jest, o ile sami o to nie zadbamy, co jednak, jak pokazuje cytowany Niebezpicznik, nie jest trywialne) nasza korespondencja, przechodząc przez publiczne łącza sieci Internet, jest jawna i łatwa do podsłuchiwania.

Jak uczynić naszą korespondencję (bardziej) niejawną? Mój komentarz do wpisu na stronie Niebezpiecznik:

osobiście uważam, że najprościej i bez ?uczenia korespondentów? czegokolwiek, jest posiadanie ?strzeżonego? repozytorium i używanie maila tylko w celu wysyłania enigmatycznych ?nowy dokument??.. w moich oczach, traktowanie skrzynki email jako repozytorium treści jest co najmniej naiwne.

Jak to wygląda?

Idea polega na tym, by dokumenty (treści chronione) nie były przesyłane mailem a składowane we współdzielonym repozytorium. Wtedy email służy wyłącznie do monitowania o pojawieniu się nowych dokumentów. Łącza pomiędzy repozytorium a jego użytkownikiem łatwo zabezpieczyć np. z użyciem SSL.

A teraz popatrzmy na nasze (Państwa) projekty. Wielu z nas podpisuje umowy o zachowaniu poufności, nie raz obłożone dużymi karami. Zgodnie z prawem informacje można uznać za poufne wyłącznie wtedy, gdy są strzeżone przez ich właściciela, wysłanie więc czegokolwiek w postaci zwykłego załącznika praktycznie wyłącza taką treść z klauzuli poufności.

Drugi problem to przetwarzanie danych, zwracam uwagę, że serwery pocztowe to rzadko kiedy własność administrowana przez strony projektu. Zwracam także uwagę, że serwery pocztowe przechowują treści jakie wymieniamy. Zastanówmy się, jak tu wyglądają nasze emaile z załącznikami np. na Google.com? Zastanówmy się czy tu cokolwiek jest poufne i kiedy?

Korzystanie z własnego repozytorium daje ochronę bo: my nim administrujemy, w przeciwieństwie do sieci Internet, nie da się go “podsłuchiwać”, i co najważniejsze: dokumenty są w sposób jednolity skatalogowane, wersjonowane itp. Jeżeli jedyne miejsce z dokumentami, ich wersjami itp, to nasze skrzynki pocztowe, to znaczy, że nikt nie ma wiarygodnej, kompletnej wiedzy o projekcie.