Poprzedni artykuł o RODO, jego część metodyczną, kończyłem słowami:

I tu pojawia się bardzo ważne pojęcie: egzemplarz. Dotyczy ono wyłącznie bytów materialnych: informacje nie mają egzemplarzy, bo treść (to co zrozumiał człowiek) jest z zasady niematerialna. Tak więc wymiana jabłek to wymiana materialnych przedmiotów, oddając jabłko tracimy je (przestajemy je mieć). Wymiana informacji prowadzi wyłącznie do powiększenia stanu wiedzy, udostępniając informacje nie tracimy już posiadanych, pozyskujemy zaś nowe. Prawa materialne do treści (np. autorskie prawa majątkowe) to prawo dysponowania nią, a konkretnie prawo do ograniczania korzystania z tej treści, ale nie ma fizycznej możliwości odebrania komuś tego, czego się już raz dowiedział, co dobrze ilustruje porzekadło: jak coś zobaczysz to już nie da się tego odzobaczyć. (źr: RODO ? blaski i cienie | | Jarosław Żeliński IT-Consulting)

Dzisiaj o strukturze danych, czyli o tym jaką treść zawierają dokumenty i o tym, że nie da się ich ciąć.

Kilka słów o tajemnicy

Poprzednio wspomniałem już o sekrecie. Ochrona danych osobowych wiąże się nierozerwalnie z pojęciem tajemnicy, czym ona jest (słownik j. polskiego):

tajemnica

1. ?sekret; też: nieujawnianie czegoś?

2. ?wiadomość, której poznanie lub ujawnienie jest zakazane przez prawo?

3. ?rzecz, której się nie rozumie lub nie umie wyjaśnić?

4. ?najlepszy lub jedyny sposób na osiągnięcie czegoś?

tajemnica państwowa, tajemnica stanu ?wiadomość, której ujawnienie osobom nieuprawnionym może narazić na szkodę bezpieczeństwo albo interesy państwa?

tajemnica korespondencji ?zasada, że wiadomości zawarte w cudzym piśmie przeznaczone są wyłącznie dla adresata?

Ważnym faktem jest tu pojawienie się Ustawy z dnia 16 kwietnia 1993 r. o zwalczaniu nieuczciwej konkurencji. Znajdziemy w niej bardzo zwięzłą definicję pojęcia tajemnicy przedsiębiorstwa.

Art. 11. 1. Czynem nieuczciwej konkurencji jest przekazanie, ujawnienie lub wykorzystanie cudzych informacji stanowiących tajemnicę przedsiębiorstwa albo ich nabycie od osoby nieuprawnionej, jeżeli zagraża lub narusza interes przedsiębiorcy.

2. Przepis ust. 1 stosuje się również do osoby, która świadczyła pracę na podstawie stosunku pracy lub innego stosunku prawnego ? przez okres trzech lat od jego ustania, chyba że umowa stanowi inaczej albo ustał stan tajemnicy.

3. Przepisu ust. 1 nie stosuje się wobec tego, kto od nieuprawnionego nabył, w dobrej wierze, na podstawie odpłatnej czynności prawnej, informacje stanowiące tajemnicę przedsiębiorstwa. Sąd może zobowiązać nabywcę do zapłaty stosownego wynagrodzenia za korzystanie z nich, nie dłużej jednak niż do ustania stanu tajemnicy.

4. Przez tajemnicę przedsiębiorstwa rozumie się nieujawnione do wiadomości publicznej informacje techniczne, technologiczne, organizacyjne przedsiębiorstwa lub inne informacje posiadające wartość gospodarczą, co do których przedsiębiorca podjął niezbędne działania w celu zachowania ich poufności.

Dane osobowe to nic innego jak tajemnica konkretnej osoby (informacje trzymane w tajemnicy). Dalej czytamy:

Art. 14. 1. Czynem nieuczciwej konkurencji jest rozpowszechnianie nieprawdziwych lub wprowadzających w błąd wiadomości o swoim lub innym przedsiębiorcy albo przedsiębiorstwie, w celu przysporzenia korzyści lub wyrządzenia szkody.

To znaczy, że mamy prawo oczekiwać zaprzestania rozpowszechniania nieprawdziwych (i tylko nieprawdziwych) informacji. W ramach odpowiedzialności cywilnej podmiot poszkodowany ma prawo wezwać podmiot naruszający jego prawa do zaniechania działania na szkodę poszkodowanego. Dopiero nieskuteczne wezwanie daje prawo skarżenia do sądu.

Art. 18. 1. W razie dokonania czynu nieuczciwej konkurencji, przedsiębiorca, którego interes został zagrożony lub naruszony, może żądać:

1) zaniechania niedozwolonych działań;

2) usunięcia skutków niedozwolonych działań;

W ramach odpowiedzialności karnej mamy:

Art. 23. 1. Kto, wbrew ciążącemu na nim obowiązkowi w stosunku do przedsiębiorcy, ujawnia innej osobie lub wykorzystuje we własnej działalności gospodarczej informację stanowiącą tajemnicę przedsiębiorstwa, jeżeli wyrządza to poważną szkodę przedsiębiorcy, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

2. Tej samej karze podlega, kto, uzyskawszy bezprawnie informację stanowiącą tajemnicę przedsiębiorstwa, ujawnia ją innej osobie lub wykorzystuje we własnej działalności gospodarczej.

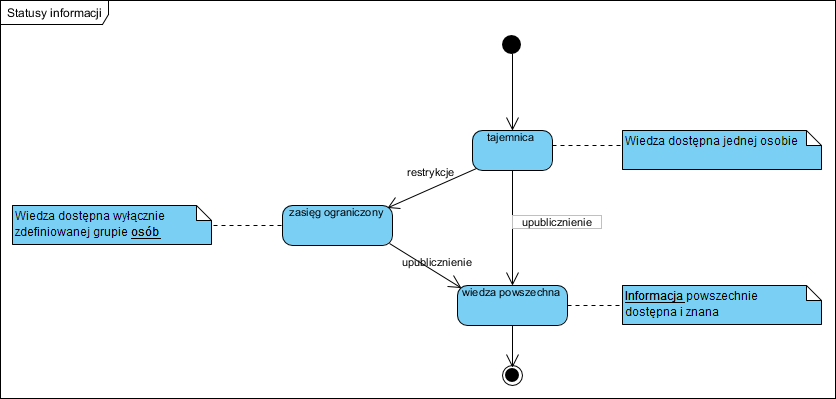

Powyższe normy szanują to, że: tajemnicy ma strzec ten, kto jest zainteresowany utrzymaniem danej informacji w tajemnicy, ujawnienie tajemnicy przez osobę, która nie jest jej dysponentem jest z zasady złamaniem prawa, dane raz ujawnione na zawsze przestają być tajemnicą. Jest tu więc zachowana logika jaką opisałem w poprzednim artykule. Ogólnie status informacji można zobrazować poniższym prostym schematem:

Zmiana statusu jest nieodwracalna i trudno to podważyć. Oczekiwanie tego, by informację raz upublicznioną ponownie traktować jako tajemnicą, to klasyczne myślenie życzeniowe. Nie raz widuję relacje w prasie czy TV pokazujące twarze osób, a następnie te same osoby z twarzą zamaskowaną w tej same prasie czy TV. Przeczy to logice ale prawnicy stosujący tak zwaną ostrożność procesową, mogą się wykazać. Uważam to za bardzo szkodliwe zjawisko, bo podważa zaufanie do logiki, a ta jest podstawą wnioskowania w procesach i podstawą w uzasadnień orzeczeń.

Moim zdaniem, chcąc chronić dane osobowe, wystarczyło rozszerzyć (pomijam tu formę: nowa ustawa lub poszerzenie już istniejącej) ochrony tajemnicy przedsiębiorcy o ochronę “tajemnicy osobistej”. Dane osobowe to nic innego jak tajemnica podmiotu jakim jest osoba fizyczna. Stosowanie innych, bardziej restrykcyjnych, zasad wobec osób fizycznych, fundowane mam przez pomysłodawców RODO to typowe życzeniowe podejście. Co do zasady każdy z nas jest pierwszym posiadaczem informacji o samym sobie i sam decyduje czy i co ujawni. Jeżeli zrobi to niechcący lub nieodpowiedzialnie, nie można karać za to otoczenia. Jeżeli jakaś informacja o mnie z zasady nie jest tajemnicą bo jest to fakt jaki zaszedł w przestrzeni publicznej, nie ma już czego chronić. Zapisy RODO to niestety życzenia typu: wszyscy mnie widzieli ale i tak nie chcę by o tym mówili, także między sobą.

Wiele się tu mówi o ludzkiej godności, np. zdjęcie nagiego człowieka w przestrzeni publicznej, która to nagość była niezamierzona. Owszem, jest to przykre dla tej osoby, owszem rozpowszechnianie takiego zdjęcia jest niemoralne, ale nie ma różnicy pomiędzy tym, że zdjęcie to zobaczyło na czyimś blogu tysiąc innych osób a tym, że rozeszło się to zdjęcie kanałami prywatnymi także do tysiąca osób. Dlaczego tylko tylko ten pierwszy sposób jest penalizowany?

Tworzenie prawa na zasadzie karzemy tylko tych, których da się złapać, prowadzi do stanu w którym powstaje norma, która z zasady nie dotyczy pewnej grupy, tych których nie potrafimy złapać. Normy prawa co do zasady powinny dotyczyć wszystkich albo nie powinny powstawać. W przeciwnym wypadku powstaje prawo w stylu: “do więzienia idą wszyscy mordercy, chyba że biegają szybciej niż goniący ich policjanci”.

Kuriozalne dla mnie jest zakazywanie myślenia! Zapisy o profilowaniu to już mega życzeniowe myślenie. Profilowanie to nic innego jak dedukcyjne wnioskowanie na bazie już posiadanych informacji. Jeżeli dysponuję jakimiś danymi, i buduję z nich jakieś nowe dane, to nikomu nic do tego (pomijam, że zakazywanie tego jest nieegzekwowalne bez rewizji, a ta wymaga zgody sądu, ta zaś podania przesłanek wskazujących na łamanie czyichś praw).

Kolejne życzeniowe myślenie to kwestie ograniczania monitoringu. Logika wskazuje, że fakty mające miejsce w przestrzeni prywatnej lub chronionej to tajemnice osób władających tą przestrzenią, mają więc prawo znać (i utrwalać) te fakty, a osobną kwestią jest prawo do ich publikacji (upubliczniania). To regulują zasady przebywania w tej przestrzeni. Są one raz formalne (np. dostępny dla wszystkich Regulamin) a raz dorozumiane (to co zaszło w czyimś domu) ale nad nimi wszystkimi zawsze jest obowiązujące Prawo (zabójstwo dokonane w czyimś prywatnym domu nie jest faktem chroniącym zabójcę).

O dokumentach

Poprzedni artykuł zawierał taki oto model:

Dane osobowe to dane identyfikujące osobę, z tą osobą mogą być powiązane określone fakty. Jednak dane osobowe to zestaw cech, nie wszystkie jednak są tajemnicą. W kwestii faktów jest podobnie: fakty mają pewne cechy i nie wszystkie są (mogą być) tajemnicą. Np. mój kolor włosów nie jest moją tajemnicą, to że byłem na spacerze w parku też nie, to z kim byłem w tym parku też nie “bo to widać”. Ale już tajemnicą (lub chronioną informacją) może być data urodzenia albo przebyte choroby.

Utrwalone dane to dokumenty…

Dokumenty to struktury zawierające różne i różnie dobrane (zestawione) informacje. Powyższy diagram pokazuje kluczowe atomowe elementy opisu otaczającego nas świata: podmioty, fakty, zapisy/decyzje/ustalenia. Co je różni?

- Podmiot to coś niezmiennego mającego określone stałe cechy (opis podmiotu jest quasi niezmienny).

- Fakty to to co zaszło, są także opisywane skończoną liczbą cech, te także są niezmienne.

- Wszelkie dane łączące podmioty z faktami (sądy, wnioski, stwierdzenia, ustalenia, decyzje itp.).

Przypomnę tu fragment poprzedniego artykułu:

…dane łączące opis faktu z opisem podmiotu mogą powstać w ramach zamierzonego aktu jakim jest np. wystawienie imiennego biletu na konkretny przelot. Mogą też jednak powstać w wyniku dedukcji, na podstawie innych danych, np. na zdjęciu kabiny samolotu można wskazać twarz konkretnego pasażera, twarz osoby jest unikalna i pozwala poznać jej dane (dotrzeć do niej) o ile mamy dostęp do danych zawierających twarze i dane osób (podmiot). Dedukcją jest tu wnioskowanie: jeżeli znamy wizerunek osoby X i wiemy, że taki sam wizerunek pojawił się w konkretnym czasie w samolocie Y to znaczy, że osoba X była w samolocie Y w tym konkretnym czasie i odbyła ten lot. Tak więc informację zapisaną na bilecie tej osoby (kto leciał i jaki to był lot) jesteśmy w stanie uzyskać z innego źródła, pośredniego. Nie zmienia to tego, że fakt ten miał miejsce (źr.: poprzedni artykuł).

Wielokrotnie mamy do czynienia z dokumentami, których treść łączy te trzy elementy, np. faktura zawiera w treści: dane podmiotu jakim jest sprzedający, dane podmiotu jakim jest kupujący, dane podmiotu jakim jest sprzedany towar oraz dane opisujące fakt dokonania tej transakcji (data sprzedaży, oraz miejsce jakim jest np. adres sklepu podawany na fakturze). Dokumentów niosących tak zebrane informacje jest wiele, nie tylko w działalności gospodarczej (umowy, reklamacje, imienne bilety itp.).

Patrząc z tej perspektywy widać, że ochrona dostępu do danych osobowych wymaga zrozumienia tego co tak na prawdę chronimy (jakie cechy podmiotów chronionych i jakie fakty o nich) oraz analizy jakimi dokumentami operujemy pamiętając, że przechowywane dokumenty muszą zachować spójność swojej struktury (nie można wyciąć z faktury żadnej jej części). RODO1 mówi o anonimizacji i pseudonimizacji:

Zasady ochrony danych nie powinny więc mieć zastosowania do informacji anonimowych, czyli informacji, które nie wiążą się ze zidentyfikowaną lub możliwą do zidentyfikowania osobą fizyczną, ani do danych osobowych zanonimizowanych w taki sposób, że osób, których dane dotyczą, w ogóle nie można zidentyfikować lub już nie można zidentyfikować. Niniejsze rozporządzenie nie dotyczy więc przetwarzania takich anonimowych informacji, w tym przetwarzania do celów statystycznych lub naukowych.

?pseudonimizacja? oznacza przetworzenie danych osobowych w taki sposób, by nie można ich było już przypisać konkretnej osobie, której dane dotyczą, bez użycia dodatkowych informacji, pod warunkiem że takie dodatkowe informacje są przechowywane osobno i są objęte środkami technicznymi i organizacyjnymi uniemożliwiającymi ich przypisanie zidentyfikowanej lub możliwej do zidentyfikowania osobie fizycznej;

I tu warto mieć świadomość, że dane osobowe zbierane do celów statystycznych i tak są chronione odrębnymi przepisami (w Polsce ma takie GUS). W warunkach rynku i procesów biznesowych zaś, zabiegi takie są nie raz niemożliwe i bardzo często ochrona danych osobowych jest życzeniowa. Dokumenty firmowe to fakty z życia gospodarczego i nie podlegają żadnej anonimizacji, świadczenie usług i sprzedaż to fakty (nie raz dowody księgowe). Treść zawartych umów to także dokumenty przechowywane przez cały czas istnienia firmy. Jeżeli ich znajomość (dostęp do historii), np. do celów ochrony interesu firmy, jest istotna, to nie ma obowiązku ich niszczenia, zaś ich anonimizacja po prostu pozbawi ich wartości biznesowej i archiwalnej (tu często kluczem jest wiedza nie tylko o przedmiocie umowy ale także o jej stronach).

Pojawia się więc problem: jakie dane i ich przetwarzanie faktycznie jest niezgodne z prawem?

Tu moim zdaniem, należy operować pojęciem dokumentu, a konkretnie dokumentu elektronicznego:

dokument elektroniczny – stanowiący odrębną całość znaczeniową zbiór danych uporządkowanych w określonej strukturze wewnętrznej i zapisany na informatycznym nośniku danych (na podstawie ustawa KPA, SJP PWN)

Jak widać, także ustawodawca mówi, że jest to stanowiący odrębną całość znaczeniową zbiór danych uporządkowanych w określonej strukturze wewnętrznej. Jeżeli faktem jest także to, że wiele dokumentów to opisane wyżej zestawy danych o faktach i podmiotach, a także to, że uprawnienia dostępu dotyczą (są formułowane) w stosunku do (całych) dokumentów, pojawia się problem polegający na tym, że polityki dostępu do informacji dotyczą dokumentów, więc zjawiskiem dość częstym jest, że można mieć dostęp do treści dokumentu A, i nie mieć dostępu do treści dokumentu B, mimo, że oba zawierają np. dane (cechy) tego samego podmiotu. Tu pojawia się ogromny problem z tymi aplikacjami, które formularze przechowują w relacyjnych (normalizowanych) bazach danych. Współdzielenie danych prowadzi do tego, że nie jest możliwe budowanie polityk dostępu odrębnie dla dokumentów lub ich grup.

I nie zapominajmy, że dane raz ujawnione nie są w stanie być powtórnie chronione2.

Na zakończenie

Ten artykuł to nie gotowiec na problemy z RODO. Chciałem zwrócić uwagę na to, że problemów jest wiele oraz na to, że sam fakt że organizacje różnią się miedzy sobą, powoduje, że praktycznie nie jest możliwe zbudowanie jednego sposobu na RODO i powielanie go. Niestety każda organizacja wymaga odrębnej analizy systemu zarządzania informacją, ewentualnej korekty oraz trudnej decyzji na temat informacji już zgromadzonej, nie zawsze będzie możliwe powtórzenie udokumentowanych faktów by pozyskać jakieś nowe “zgody” i raczej nie będzie możliwa zmiana struktury już zgromadzonych dokumentów (posiadane archiwum).

Tym z Państwa, którzy mają przed sobą wdrażanie systemów związanych z tworzeniem i obiegiem dokumentów, mogę polecić wnikliwe studiowanie struktur przetwarzanych informacji oraz wybór oprogramowania nie mającego powyższych ograniczeń i wad. Niestety pojawianie się takich przepisów jak RODO powoduje, że wdrażanie oprogramowania zaprojektowanego kilkanaście czy nawet kilka lat temu staje się co najmniej ryzykowne, znacznie mniejszym ryzykiem jest opracowanie dedykowanego na własne, dobrze zdefiniowane potrzeby.

Jedyne co nam pozostaje w obecnych czasach to analiza i opracowanie własnej polityki zarządzania danymi osobowymi, ze szczególnym uwzględnieniem wyjątków od obowiązków nakładanych przez RODO. Korzystanie z gotowców niesie z sobą bardzo duże ryzyko.

Polecam także wykład adw. dr Pawła Litwińskiego, szczególnie początek w kwestii stosowania maili do komunikacji: