Wstęp

Od lat spotykam się w literaturze z zakresu zarządzania, z krytyką poczty elektronicznej jako narzędziem zarządzania czymkolwiek (patrz: Sabotaż…2013). Poczta elektroniczna (podobnie jak pakiety biurowe w ogóle) jest typowym przykładem maksymy: ułatwienie nie zawsze jest ulepszeniem. W kliencie poczty elektronicznej zarówno treść jak i sposób adresowania (co i do kogo, kopia, itp.) nie podlega żadnej standaryzacji ani restrykcji (poczta elektroniczna często służy do wyprowadzania danych z firmy). Jak dodać do tego fakt, że załączniki są niewidoczne w narzędziach do lokalnego wyszukiwania, że mamy na serwerach filtry antyspamowe których reguły nie poddają się kontroli użytkowników, że nie panujemy nad tym co inni mają w swoich skrzynkach pocztowych, to mamy obraz absolutnego braku panowania nad informacją w organizacji i chaosu.

Komunikacja czyli napisać, zapamiętać i doręczyć

Swego czasu dr Paweł Litwiński, prawnik, napisał krytyczny artykuł o zastosowaniu poczty elektronicznej przez adwokatów. Jego tekst był szeroko cytowany przez wielu autorów, tu jeden z takich artykułów. Wybrałem kilka ważnych kwestii:

Praktyka pokazuje, że wielu adwokatów i radców prawnych korzysta z darmowych skrzynek, także tych wprost zastrzegających sobie prawo do skanowania korespondencji. […]

Konflikt pomiędzy obowiązkiem ochrony informacji a warunkami narzuconymi w regulaminach darmowych usług to jedno. Czym innym są kwestie bezpieczeństwa.[…]

? Na logikę, lepiej żeby o materiałach objętych tajemnicą adwokacką nie dowiedział się żaden dostawca, ale z drugiej strony, rzadko której kancelarii prawnej uda się samodzielnie skonfigurować serwer pocztowy tak, aby był równie bezpieczny i nieawaryjny, jak infrastruktura np. Gmaila. Oczywiście, można zlecić to zewnętrznej polskiej firmie, ale wtedy mamy ten sam problem z zaufaniem, co w przypadku korzystania z serwerów np. Google ? zwraca uwagę Piotr Konieczny, ekspert ds. cyberbezpieczeństwa z serwisu Niebezpiecznik.pl. ? Abstrahując więc od aspektów prawnych, rozpatrując problem wyłącznie na płaszczyźnie bezpieczeństwa, tj. ochrony skrzynki przed atakami, moim zdaniem prawnikom niedysponującym budżetem na bezpieczeństwo takim, jaki posiadają profesjonalni dostawcy usług pocztowych, lepiej i prościej byłoby wykorzystać infrastrukturę np. Google?a ? dodaje. Jego zdaniem prawnicy powinni przede wszystkim rozważyć możliwość szyfrowania korespondencji. Wtedy zarówno darmowy, jak i płatny dostawca usług nie będzie w stanie jej podejrzeć. Szyfrowanie jest bez wątpienia najbezpieczniejszym sposobem, ale wiąże się z koniecznością dostarczenia klucza czy hasła odbiorcy, a ten nie zawsze godzi się na takie niedogodności. Co więcej, klienci kancelarii sami często korzystają z darmowych skrzynek. ? I nie rozumieją, dlaczego poufne informacje nie powinny być na nie przesyłane. Moim obowiązkiem jest wówczas poinformować takiego klienta o zagrożeniach z tym związanych. Oczywiście jeśli mimo tego będzie chciał używać takiej skrzynki do korespondencji ze mną, to nie mogę mu tego zabronić ? zwraca uwagę dr Paweł Litwiński. ? Z drugiej strony są również klienci, którzy wręcz wymagają, by w korespondencji z nimi używać jedynie skrzynek założonych na ich serwerach. Tak restrykcyjną mają politykę bezpieczeństwa. Chcąc dla nich pracować, adwokat czy radca musi przystać na te warunki ? dodaje ekspert.

(patrz: Darmowe e-maile nie dla prawników. Dostawca poczty skanuje jej zawartość – Forsal.pl)

W 2013 roku pisałem:

W większości przypadków treść umieszczana jest w treści email??a lub w załączniku (załączone dokumenty). Jeżeli treść emaila nie jest szyfrowana (a generalnie nie jest, o ile sami o to nie zadbamy, co jednak, jak pokazuje cytowany Niebezpiecznik, nie jest trywialne) nasza korespondencja, przechodząc przez publiczne łącza sieci Internet, jest jawna i łatwa do podsłuchiwania. Jak uczynić naszą korespondencję (bardziej) niejawną?

(Patrz: Bezpieczny jak email czyli wcale – Jarosław Żeliński IT-Consulting – Systemy Informacyjne)

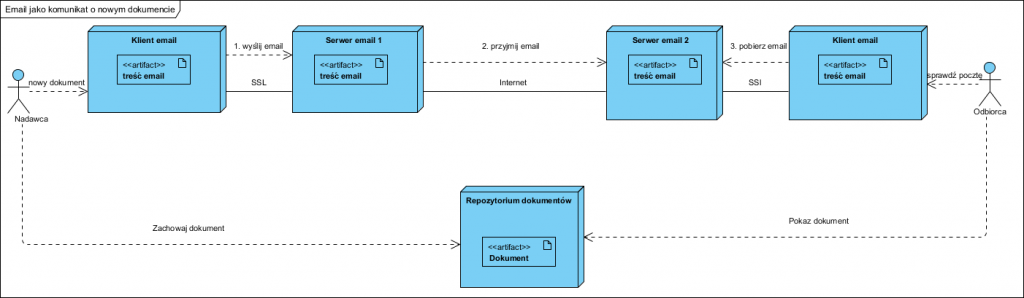

Przypomnę kluczowe tezy powyższego artykułu. Generalnie ważnych dokumentów nie należy przesyłać jako załączniki z dwóch powodów: nie wiemy co sie z nimi dzieje po drodze, nie wiemy czy zostały dostarczone, i kiedy, gdyż bardzo wielu użytkowników email ma wyłączone automatyczne odesłanie potwierdzenia w swojej poczcie, co skutkuje tym, że po prostu jest to niewiarygodna forma potwierdzania. Poniżej schemat pokazujący drogę poczty email:

Środkowa część (Internet) to także potencjalne kolejne pośredniczące serwery, nie wiemy co sie na nich dzieje. Tak więc dwie kluczowe wady email to potencjalne skanowanie treści po drodze oraz brak kontroli nad doręczeniem. Czy można inaczej? Owszem: do przekazywania dokumentów można użyć repozytorium (serwera plików) z kontrolowanym dostępem. Poniżej schemat blokowy architektury niemającej ww. wad przesyłania dokumentów mailem:

Dokumenty “w drodze” nie opuszczają repozytorium: z naszego komputera ładujemy je na serwer wskazując ewentualnie określonego adresata (lub robi to mechanizm obsługujący wymianę treści pomiędzy uczestnikami), określona osoba dostaje mailem informacje, że jest dla niej dokument, żeby go pobrać musi się zalogować do repozytorium. W efekcie treść (plik) nie jest nigdzie narażona na skanowanie, podejrzenie go itp. Tu email służy wyłącznie do monitowania faktu, że jest dokument do nas adresowany i że można do pobrać, co zostanie odnotowane.

Mając nawet proste, dostępne przez internet, repozytorium, można umieścić tam dowolny plik i mailem poinformować adresata (wcześniej zakładamy mu tam konto), że powinien pobrać plik. Serwer rejestruje zarówno moment załadowania pliku jak i jego pobrania, co jest gwarantowanym znakiem czasu nadania i doręczenia. Minus takiego rozwiązania to ręczna obsługa całego procesu, plus to panowanie nad wszystkim i bezpieczeństwo.

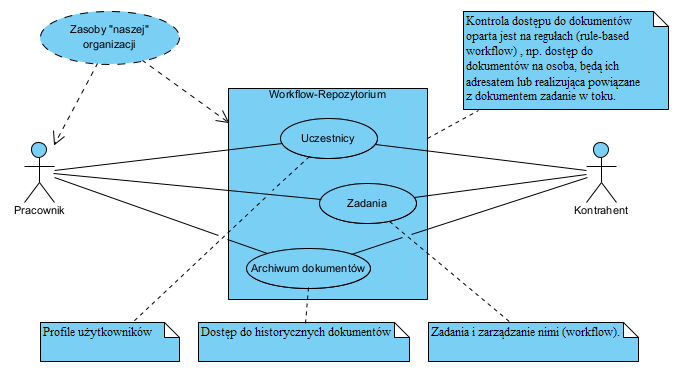

Sprawdzonym, od dawna, na rynku pomysłem jest system workflow z udostępnianym repozytorium, automatyzujący cały ten proces:

Uogólniając można go przedstawić jako serwer usług:

System doręczeń to tak naprawdę funkcjonalność aplikacji typu workflow zorientowanego na zadania (task manager), mającej możliwość udostępnienia jej kontrahentom. Funkcjonalność taką ma wiele systemów CRM, systemów helpdesk, wiele repozytoriów pozwala na skonfigurowanie subskrypcji zdarzeń powiązanych z dokumentami. Zbudowanie takiego systemu opartego na regułach, zamiast na macierzach praw dostępu do dokumentów, znakomicie upraszcza całość i dodatkowo podnosi bezpieczeństwo (bardzo ułatwia wdrażanie RODO) . Ciekawą funkcjonalnością jest możliwość blokowania możliwości pobrania dokumentu na lokalny dysk, dozwolone jest jedynie przeglądanie treści w przewijanym oknie (oferują to niektóre tego typu systemy).

Systemy tego typu są także wdrażane jako zamiennik poczty elektronicznej wewnątrz organizacji. Tam gdzie podstawowym wewnętrznym systemem komunikacji jest poczta elektroniczna problemem są ginące dokumenty oraz brak dostępu do dokumentów (skrzynek) osób niedostępnych, będących poza firmą (chroba, delegacja itp.). Generalnie poczta jako “skład dokumentów” ma tę podstawową wadę, że dokumenty są rozproszone i zarzadzanie nimi w jednolity sposób jest niemożliwe. Stosowanie współdzielonych dysków nie rozwiązuje całkowicie problemu, bo po pierwsze nie da się budować reguł dostępu, po drugie wymiana dokumentów z osobami spoza firmy jest bardzo trudna (np. wymaga uruchomenia VPN co jest trudne, wymaga ingerencji w cudzy komputer, i coraz częściej nie jest to możliwe w wielu firmach).

Tak więc poczta elektroniczna, jako swobodna komunikacja między ludźmi owszem, jest przydatna. Jednak jako narzędzie do zarządzania komunikacją, przepływem treści, dokumentów ich wydań i doręczeń, jest bardzo zawodna. A warto wiedzieć, że prawna ochrona know-how w UE, czyli w Polsce także, to przede wszystkim obowiązek ochrony treści przez podmiot chroniący (udostępniający) takie dane. Dlatego dość kuriozalnie wygląda każda firma, która wysyłając mailem umowę o poufności (NDA) wysyła potem także mailem te “poufne” dokumenty…

Na zakończenie

Rozwiązań, realizujących opisane wyżej funkcje, nie brakuje. Główną blokadą ich wdrażania jest przyzwyczajenie do swobody. Jednak poczta elektroniczna jest klasycznym przykładem tego, że ułatwienie nie zawsze jest ulepszeniem. O wdrażaniu systemów workflow, panujących nad komunikacją i jej poufnością, mówi się podobnie jak o systemach kopii zapasowych: firmy dzielą się na te, które wdrożyły skuteczny workflow i na te które wdrożą.

Kilka przykładów (nie oferuję tych systemów, to nie są rekomendacje a przykłady):

- Biuro księgowe, które mnie obsługuje, odeszło od prostego systemu FK i komunikacji mailowej (przekazywanie dokumentów kosztowych, wysyłanie klientom deklaracji podatkowych, raportów itp.), obecnie korzysta z podatkipodatki.pl.

- Zaczynałem jak wielu od poczty elektronicznej, po kilku przygodach z dokumentami w projektach (kto, co, kiedy i komu) szybko wdrożyłem darmowy, potem supportowany osTicket (na początek bardzo dobry i łatwy we wdrożeniu).

- Z uwagi na specyfikę mojej pracy (praca polegająca na zbieraniu danych i tworzeniu raportów z analiz, ich recenzowanie przez klientów) używam obecnie do komunikacji bardziej zaawansowanego oprogramowania PostMania.

- U wielu klientów spotykam, popularny w serwisach i firmach IT, Mantis.

- Do zarządzania procesem negocjowania i podpisywania umów, wiele firm i ich prawników używa oprogramowania Pergamin.

- No i powszechny, z uwagi na prawo, ePUAP.

Polecam rozważenie rezygnacji z poczty elektronicznej do przekazywania dokumentów projektowych, nie tylko z uwagi na ich bezpieczeństwo ale głównie z uwagi na zarządzanie nimi i kontrole w całym cyklu życia dokumentu.

Ważne

W tym przypadku zastosowanie znajduje art. 61 k.c., zgodnie z którym oświadczenie woli, które ma być złożone innej osobie, jest złożone z chwilą, gdy doszło do niej w taki sposób, że mogła zapoznać się z jego treścią (§ 1). Natomiast oświadczenie woli wyrażone w postaci elektronicznej jest złożone innej osobie z chwilą, gdy wprowadzono je do środka komunikacji elektronicznej w taki sposób, żeby osoba ta mogła zapoznać się z jego treścią (§ 2). Wystarczające jest natomiast by oświadczenie woli dotarło do adresata w taki sposób, że miał możliwość zapoznania się z jego treścią, bez względu na to czy rzeczywiście to nastąpiło (Wyrok SA w Poznaniu z 17.04.2024, I AGa 236/22).

“E-maile. To przez nie pędzimy rano, aby uwolnić nasze umysły od “ważnej pracy”. To właśnie nimi denerwujemy się po powrocie z dwutygodniowych wakacji, ponieważ wiemy, że będziemy przytłoczeni ogromną ilością wiadomości. To właśnie zagraża powodzeniu naszych projektów i właśnie dlatego powinniśmy z nich zrezygnować, jeśli chodzi o zarządzanie projektami…”

https://www.stackfield.com/blog/email-in-project-management-126