Wprowadzenie

Jako ludzie komunikujemy się od początku swojego istnienia (generalnie byty ożywione się komunikują). W formie utrwalonej ta komunikacja ma miejsce od pierwszych rysunków na piasku czy naskalnych, a w formie sformalizowanej od początków wojska i państwowości (formalizm: przykładanie wagi do formy, źr. Encyklopedia PWN).

Bezpieczeństwo i wiarygodność komunikacji od początku naszej egzystencji jest przedmiotem zainteresowania komunikujących się stron. Warto pamiętać, że komunikacja to także samo rejestrowanie i odtwarzanie danych (treści), więc nawet zapisanie (utrwalenie gdzieś) listy sprawunków by później użyć tej listy, np. po dotarciu do sklepu, to także komunikacja: tu komunikujemy się sami ze sobą. (patrz także ISO 27000: bezpieczeństwo informacji jest charakteryzowane jako jej poufność, integralność, dostępność).

Celem niniejszej analizy jest zbadanie metod i środków przekazu informacji, ich bezpieczeństwa i poufności, a także zbadanie adekwatności stosowanych środków technicznych. Celem jest tu także zwrócenie uwagi na tak zwane bezpieczeństwo proceduralne, mogące zastąpić zabezpieczenia techniczne .

Opisano także czym, na tym tle, jest tak zwana Zasada Kerckhoffs’a mówiąca, że: system kryptograficzny powinien być bezpieczny nawet wtedy, gdy są znane wszystkie szczegóły jego działania oprócz sekretnego klucza . Zasada ta została niezależnie sformułowana przez amerykańskiego matematyka Claude’a Shannona jako: „wróg zna system” tj. „należy projektować systemy przy założeniu, że wróg natychmiast się z nimi w pełni zapozna” .

Koncepcja ta jest szeroko akceptowana przez kryptologów, w przeciwieństwie do zasady „bezpieczeństwo poprzez zaciemnienie” , która mimo to jest często stosowana, nie tylko w tak zwanym biznesie, jako „ochrona know-how” (tajemnica przedsiębiorstwa).

Kolejna zasada to secure by design (security be design). Zasada ta, w inżynierii oprogramowania, oznacza, że produkty i możliwości oprogramowania (aplikacji) zostały zaprojektowane tak, aby były fundamentalnie bezpieczne (system nie tylko pozwala stosować zasady, system nie pozwala łamać tych zasad). Alternatywne strategie, taktyki i wzorce bezpieczeństwa są rozważane na początku projektowania oprogramowania, najlepsze są wybierane i egzekwowane przez architekturę i stanowią wymaganie dla dewelopera.

Jednak przede wszystkim pamiętać należy, że w przypadku sporu o treść dokumentu celem jest ustalenie:

- autentyczności treści dokumentu (jego autor – podpis – to część tej streści, patrz forma dokumentowa),

- stwierdzenie czy prawdą jest to, że autor wymieniony w treści dokumentu faktycznie jest jego autorem.

Bo nie jest celem, samym w sobie, umieszczenia jakiegokolwiek szyfru czy kodu w tym dokumencie.

Metody

Standardowo posłużę się ontologią i modelowaniem . Analiza systemowa będzie tu podstawowym procesem badawczym .

Komunikacja

Słownik języka polskiego, w kontekście tego opracowania, definiuje to pojęcie „komunikacja” jako:

- „przepływ informacji między urządzeniami, np. telefonami lub komputerami”

- „przekazywanie i odbieranie informacji w bezpośrednim kontakcie z drugą osobą”

Pojęcie komunikat jest definiowane jako:

- „krótka oficjalna informacja podana do powszechnej wiadomości; też: tekst składający się z takich informacji”

- „informacja przekazywana w procesie bezpośredniej komunikacji z drugą osobą”

Słownik Oxford Dictionary uogólnia (komunikat):

- coś, co jest przekazywane, wymieniane lub transmitowane.

- dokument lub wiadomość przekazujące treści, poglądy, informacje itp.

Tak więc

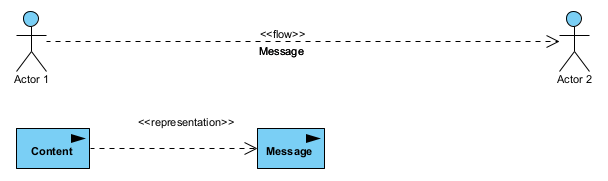

komunikacja to akt wymiany komunikatów między osobami lub komputerami (systemami), pod pojęciem komunikatu (message) rozumiemy przekazywaną treść (content) w postaci dokumentów (document)

Graficznie można to zobrazować jako:

Kluczowymi pojęciami są tu aktorzy (strony procesu komunikacji), treść (content) oraz komunikat (message). Będziemy też używali pojęcia dokument, gdyż jest to pojęcie ogólniejsze, określające każdą formę materializacji (reprezentacji) treści. Na tym poziomie analizy należy też mówić o ryzyku. Czym jest ryzyko? Słownik języka polskiego, podobnie jak i inne słowniki (np. ww. Oxford Dictionary):

ryzyko: „możliwość, że coś się nie uda; też: przedsięwzięcie, którego wynik jest niepewny, które może spowodować szkodę lub stratę”

Czy pokazana na diagramie komunikacja może się „nie udać”? Bezpośrednia (czyli bez pośrednictwa osób lub urządzeń) komunikacja jest traktowana jako „pewna”, jest jednak zagrożona możliwością jej zakłócenia (zakłócenia w kanale komunikacyjnym to inny obszar teorii komunikacji, którego tu nie będziemy omawiać). Problemem jest także ryzyko fałszowania treści np. wzajemnych zobowiązań (np. umów).

Kolejnym zagrożeniem jest pewność co do tego, kim jest osoba, z którą się komunikujemy (autentyczność treści): jeżeli jest to „ktoś kogo znamy” (co to znaczy?) to tę pewność mamy, pozostaje pytanie czy zawsze mamy tę pewność? Rozmówca z zasady jest tu dla nas osobą, pozostaje pytanie jaką pełni rolę w tej komunikacji. Innymi słowy, to że rozpoznajemy rozmówcę, np. z twarzy, jako określoną osobę (to jest ten Jan Kowalski) nie zmienia faktu, że pewność co do tego że „to jest listonosz” już nie jest taka oczywista. Powiemy: rozpoznałem go, to jest Jan Kowalski (identyfikacja), wiem też że występuje w roli listonosza (uprawnienie, autoryzacja). Jeżeli jest to nasz osobisty znajomy i współpracownik, mamy prawo uznać, że „to prawda”, jeżeli zapuka do naszych drzwi „obcy człowiek” będziemy chcieli się upewnić: „kto to i kim jest”. Na nasze żądanie pokaże nam np. legitymację służbową ze zdjęciem, czyli „zidentyfikuje się” i „wykaże posiadane uprawnienia”. A zaufanie? Wzory legitymacji są powszechnie dostępne (źródła tej wiedzy są niezależne od listonoszy) a podrobienie legitymacji jest „niemożliwe” (realnie graniczy z niemożliwością w określonych warunkach technicznych, to bardzo ważne określenie).

Uogólniając komunikacja to przekaz: dokument otrzymany ad-hoc lub np. na żądanie (komunikacja rozumiana jako masowa dystrybucja treści będzie omówiona w innym artykule). Uzupełniając kwestię wymiany treści, jako niematerialnego bytu, przytoczę jedną z moich ulubionych dykteryjek:

- jeżeli dwie osoby mają – każda – po jednym jabłku, i się nimi wymienią, nadal mają po jednym jabłku,

- jeżeli dwie osoby mają – każda – po jednej tajemnicy, i się nimi wymienią, nie mają już żadnych tajemnic,

- jeżeli dwie osoby znają – każda – po jednym wierszyku, i się nimi wymienią, każda zna teraz dwa wierszyki.

(na podstawie: „Jeśli ty masz jedno jabłko i ja mam jedno jabłko, i wymienimy się tymi jabłkami, to wtedy ty i ja wciąż będziemy mieli po jednym jabłku. Ale jeśli ty masz jeden pomysł i ja mam jeden pomysł, i wymienimy się tymi pomysłami, to wtedy obaj będziemy mieli po dwa pomysły”, George Bernard Shaw).

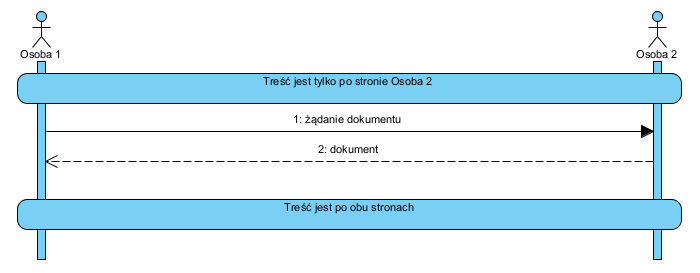

Wymiana treści do trzeci punkt dykteryjki:

Wymiana treści skończy się stanem, w którym obie strony znają (posiadają) i treść żądania i treść dokumentu. Tak wygląda model komunikacji bezpośredniej.

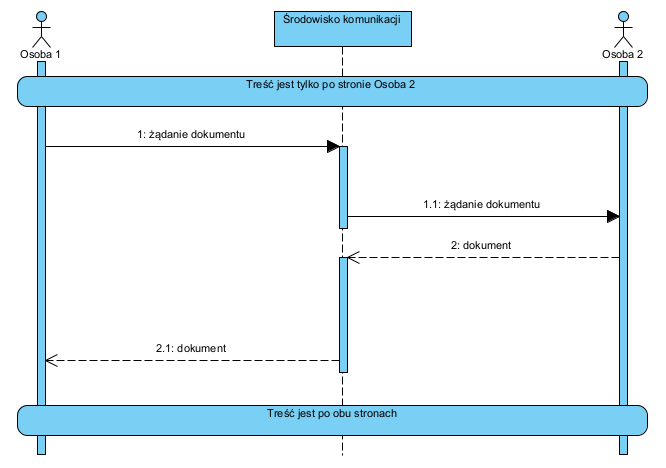

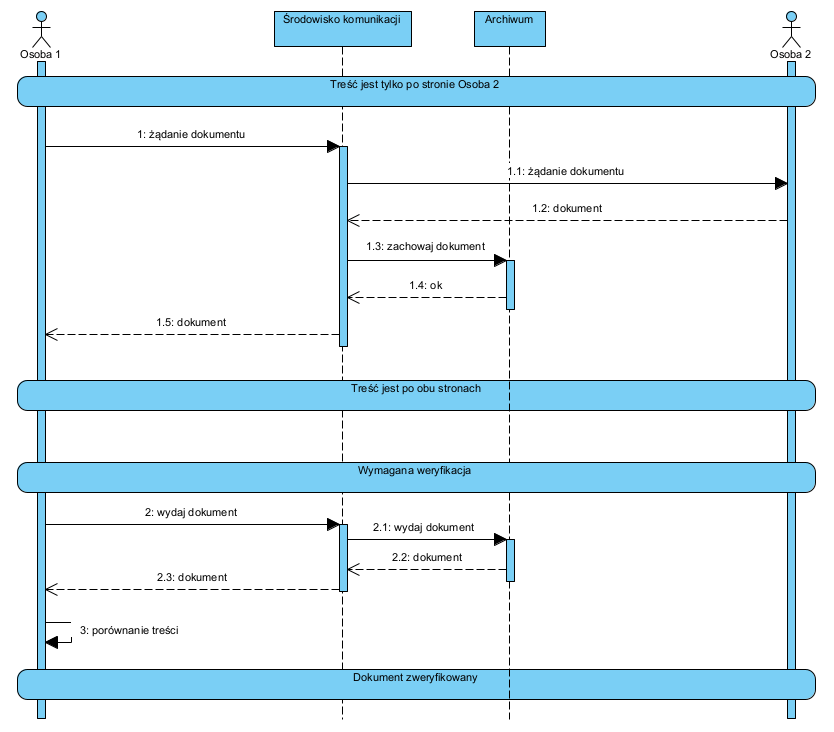

Drugi wariant komunikacji jaki omówimy, to przypadek, w którym pomiędzy komunikującymi się osobami (szerzej aktorami, bo mogą to być także ogólnie dowolne instytucje czy ogólnie systemy) istnieje także „środowisko komunikacji”. Jest to kontakt (komunikacja) pośredni. Można to zobrazować tak:

Nie jest to kontakt bezpośredni, więc pewność co do tego kim jest nasz rozmówca stoi pod znakiem zapytania. Z kim więc jest tu komunikacja? Ze środowiskiem! Co zrobić by komunikacja była jednak z Osobą 2? Są dwa wyjścia: albo środowisko jest zaufane (obiecało, że nie ingeruje w wymianą treść) albo stosujemy tak zwane tunelowanie czyli powodujemy, że wymieniana treść jest niedostępna dla operatora środowiska (osobną kwestią jest to czy jest niedostępna do zmiany – integralnośc – czy także do zapoznania się z nią – poufność).

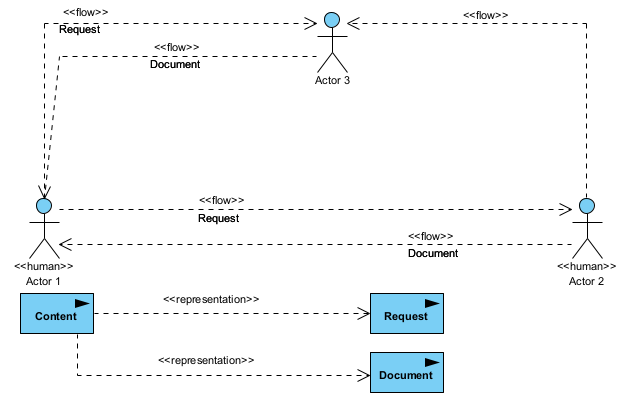

Komunikacja to dokumenty, te mogą zawierać treści motywujące do ich fałszowania, np. treść zobowiązań, relacje z wydarzeń. Pojawia się więc kolejny wątek: autentyczność treści dokumentu: czy po wymianie dokumentów nadal obie strony mają tę samą treść? Wróćmy więc do samej komunikacji. Skoro jest motywacja, a więc i ryzyko, że treść zostanie zmieniona (zafałszowana) przez jedną ze stron komunikacji, angażujemy do komunikacji trzecią stronę:

Idea uwiarygodnienia polega na porównaniu: dokument jest dodatkowo deponowany w zasobach trzeciego podmiotu. Stwierdzenie, że treść dokumentu nie została zmieniona, polega na porównaniu dowolnych dwóch egzemplarzy, z których każdy spoczywa w innym miejscu. Kluczowym warunkiem jest niezależność trzeciego podmiotu (dokładnie tego samego wymagamy od wszelkich usługodawców „usług zaufania”). Obecnie możemy to zrobić jeżeli tyko taki dokument został dodatkowo zarchiwizowany, np. kopia jest u notariusza, w sądzie, w jakimkolwiek serwisie internetowym, do którego mamy dostęp wyłącznie do zapisu i pobrania ale nie możemy dokumentu aktualizować (zmienić jego treści).

Co jest potrzebą komunikujących się osób?

Lista potrzeb komunikujących się osób jest krótka:

- pewność treści dokumentu,

- pewność tego kto jest autorem treści dokumentu,

- pewność tego kto jest nadawcą (źródłem) dokumentu,

- pewność tego kiedy doręczono lub opublikowano dokument (bo data jego utworzenia jest jedynie deklaracją autora),

- (czasami) ochrona dostępu do treści osób postronnych.

I teraz:

- pewność treści daje trzecia strona zaufania, o ile tam także zdeponowano dokument,

- co do zasady autor podpisuje się (może) pod tym co napisał, wtedy informacja ta jest z zasady także treścią dokumentu,

- tu nadawcą jest znana nam osoba w kontakcie bezpośrednim, dane nadawcy mogą być treścią dokumentu,

- tę datę rejestruje adresat, co do zasady zaś zwrotna informacja o tym to także dokument, więc tu obowiązują analogiczne zasady.

- tu pojawia sie pojęcie koperty i jej ekwiwalentu w wersji elektronicznej.

System komunikacji narażony jest na dwa ryzyka: kłamie (podaje nieprawdę) jedna ze stron komunikacji lub kłamie operator środowiska komunikacji lub/i trzecia strona przechowująca dokument. Jaki mamy na to wpływ? Pełny: jeżeli wymiana dokumentów odbywa się bezpośrednio i osobiście, a dokumenty są materialne i podpisane biometrycznie (mokry podpis na papierze, tu może brać udział dodatkowo świadek poświadczający ten fakt kolejnym czyli swoim podpisem). Alternatywą jest „zaufany usługodawca” czyli podmiot nie mający konfliktu interesu, certyfikowany, audytowalny itp. Jeżeli uznamy, co jest możliwe i łatwe w rzeczywistości, że środowisko komunikacji z zasady przechowuje egzemplarze dokumentów oraz ma określoną politykę ich retencji (w tym logi czyli zapisy o czasie każdego faktu przekazania komunikatu), to pełni ono również rolę archiwum trzeciego egzemplarza. Można to zobrazować w następujący sposób:

Jak widać wszystkie dane potrzebne do prawidłowego i pewnego zarządzania komunikacją są w treści wymienianych dokumentów. Warto zwrócić uwagę na fakt, że środowisko komunikacji „nie czyta dokumentów” (zakładamy, że to także element tego zaufania) to zapewnia ono także poufność komunikacji: treść dokumentów widzą wyłącznie osoby komunikujące się. Powyższe to także nic innego jak zaawansowany podpis elektroniczny, który umożliwia „ustalenie tożsamości podpisującego (osoby podpisanej) oraz jest powiązany ze złożonym oświadczeniem w taki sposób, że jego późniejsza zmiana jest rozpoznawalna.” (a jest rozpoznawalna poprzez porównanie z „trzecim egzemplarzem” w archiwum.

Dodatkowego komentarza wymaga identyfikacja komunikujących się osób. Otóż jest to kwestia zorganizowania systemu identyfikacji. Nie jest to komunikacja bezpośrednia więc zachodzi ryzyko „podszywania sie”. Jak sobie z tym poradzimy? Aksjomatem jest tu uznanie, że komunikujące się osoby chronią swój adres e-mail i numer telefonu komórkowego. Innymi słowy: jeżeli w toku osobistego spotkania wymienimy sią kartonikami o wdzięcznej nazwie „wizytówka”, to de facto jest to równoznaczne z wzajemną wymiana kluczy identyfikacyjnych. Od tego momentu „logowanie” do środowiska komunikacyjnego staje się podawaniem tych „kluczy dostępowych” na które (email, SMS) odsyłane są np. jednorazowe kody dostępu.

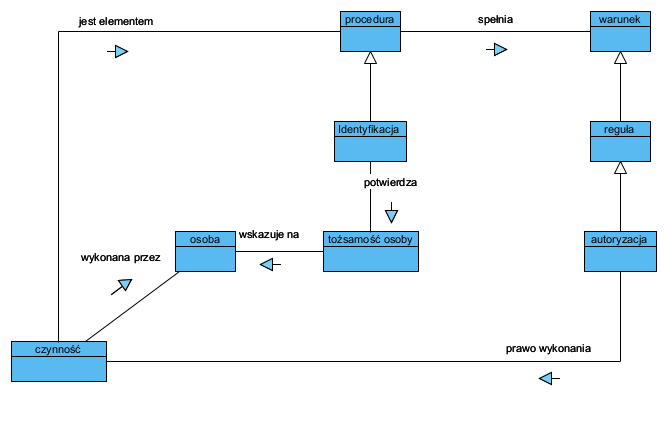

Skrócona ontologia

Kluczowa dla zrozumienia mechanizmu funkcjonowania opisywanych zjawisk, oraz dla analizy i projektowania systemów, jest ontologia . Poniżej kluczowe dziedzinowe pojęcia w postaci modelu:

Modelowanie pojęciowe to podstawowy test spójności i kompletności pojęć wykorzystywanych do opisu danej dziedziny, w tym do budowania treści reguł. Powyższy diagram czytamy:

- czynność jest elementem procedury

- procedura spełnia (określony) warunek

- tożsamość osoby wskazuje na osobę

- identyfikacja potwierdza tożsamość osoby

- czynność wykonywana jest przez osobę

- autoryzacja to prawo (osoby) do wykonania określonej czynności

| autoryzacja | nadanie określonych uprawnień (np. prawo dostępu lub korzystania z zasobów, prawo do wykonania określonych czynności) |

| czynność | wykonywanie czegoś |

| Identyfikacja | oznacza proces używania danych w postaci elektronicznej identyfikujących osobę, unikalnie reprezentujących osobę fizyczną lub prawną, lub osobę fizyczną reprezentującą osobę prawną; [eIDAS art. 3 1)] |

| osoba | jednostka ludzka |

| procedura | określone reguły postępowania w jakiejś sprawie, zwykle o charakterze urzędowym lub prawnym |

| reguła | zasada postępowania |

| tożsamość osoby | fakty, cechy, dane personalne pozwalające zidentyfikować jakąś osobę |

| warunek | czynnik, od którego uzależnione jest istnienie lub zajście czegoś; we wnioskowaniu implikacyjnym: stan rzeczy, który musi zajść, aby mógł zaistnieć inny stan rzeczy |

Definicje pojęć nie tylko wyjaśniają same pojęcia ale także służą do testowania powyższych zdań. Kluczowe są tu konsekwencje taksonomiczne: identyfikacja jest tu procedurą potwierdzającą tożsamość osoby. Autoryzacja to spełnienie (przez tę osobę) określonego warunku. Innymi słowy: kluczowe są: tożsamość osoby oraz jej uprawnienia do określonych czynności. Wniosek:

Nie ma czegoś takiego jak czyjeś prawo dostępu do danych, jest czynność np. udostępniania (komuś) dokumentów (ich tworzenia, modyfikacji, usuwania) czyli udostępniania danych (treści), i ktoś komu wolno to zrobić (wolno udostępnić), nie raz wg. ustalonych reguł.

Jest to jeden z przykładów stosowania zasady secure by design (security be design).

Zaawansowany podpis elektroniczny

Artykuł 26 eIDAS – Określa wymagania dotyczące zaawansowanych podpisów elektronicznych. Zaawansowany podpis elektroniczny spełnia następujące wymagania:

- jest jednoznacznie powiązany z osobą podpisującą,

- jest w stanie zidentyfikować podpisującego,

- jest składany przy użyciu danych służących do składania podpisu elektronicznego, które podpisujący może z wysokim stopniem zaufania stosować pod swoją wyłączną kontrolą, oraz

- jest powiązany z podpisanymi danymi w taki sposób, że każda późniejsza zmiana danych jest wykrywalna.

Warto więc zwrócić uwagę, że wyżej wymienione warunki spełnia każdy opisany wyżej system z trzecią stroną zaufania, może to być podmiot dodatkowo certyfikowany do tej roli. Jak już wyżej wspomniano, tak zwany kwalifikowany podpis elektroniczny, to tylko technologiczne spełnienie ww. warunków przez określone urządzenie, taki podpis to wydany certyfikat, ale nadal nie zmienia to faktu, że trzecia strona bierze z zasady aktywny i obowiązkowy udział w potwierdzeniu tego certyfikatu (autentyczności dokumentu).

Art. 3. mówi tylko tyle, że kwalifikowany podpis elektroniczny to podpis zaawansowany złożony na dedykowanym urządzeniu wydającym certyfikat, nie jest więc prawdą, że podpis zaawansowany jest inny czy gorszy od kwalifikowanego.

Podpis elektroniczny niezależnie od tego czy jest kwalifikowany, czy tylko zaawansowany, stanowi dowód przed sądem, co gwarantuje Art. 8. Ustawy o podpisie elektronicznym, oraz Art. 25.1 eIDAS.:

Podpisowi elektronicznemu nie można odmówić skutku prawnego ani dopuszczalności jako dowodu w postępowaniu sądowym wyłącznie z tego powodu, że podpis ten ma postać elektroniczną lub że nie spełnia wymogów dla kwalifikowanych podpisów elektronicznych.

Warunkiem jednak tego, aby korzystać ze skutków prawnych rozporządzenia eIDAS jest to, żeby podpis elektroniczny był wynikiem funkcjonowania usługi zaufania (opisana wyżej trzecia strona zaufania).

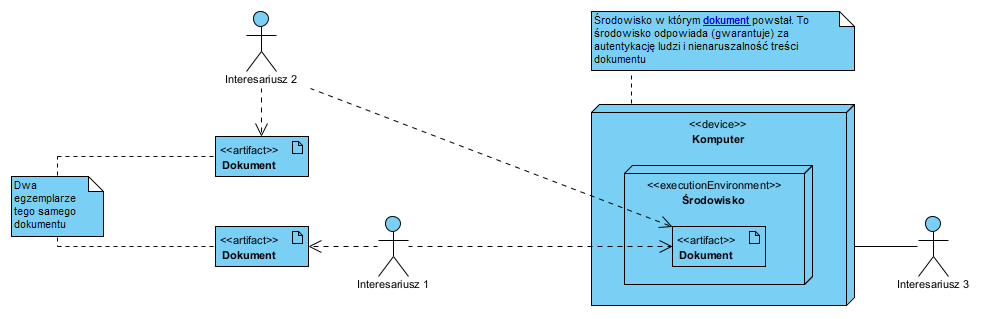

Mechanizm weryfikacji autentyczności dokumentu

Celem nie jest „złożenie podpisu”, celem jest stwierdzenie autentyczności (prawdziwości) treści dokumentu na wypadek zgłoszenia takich wątpliwości. W prawie dokument pełni funkcje dowodową, stanowi oświadczenie (treść oświadczenia). I tu (celowościowo i systemowo) ważne jest „kto i co stwierdził”, zaś kwalifikowany podpis elektroniczny to jedynie fakt użycia klucza. To to samo co karta płatnicza i PIN: można stwierdzić, że użyto określonej karty i kodu PIN, ale nie jest to żaden dowód na to kto tej operacji dokonał. To, że właściciel „powinien pilnować swojej karty” to umowne założenie (wiele starszych osób daje dzieciom swoją kartę by pobrały dla nich gotówkę z bankomatu).

Popatrzmy na poniższy diagram.

Generalnie celem jest autentyczność treści dokumentu i to kto jest jego autorem czyli kto i co oświadcza. Czytelny podpis odręczny to to samo co dane osoby podpisującej w treści dokumentu i tak zwana odręczna parafa. Kwalifikowany podpis elektroniczny to także treść (część) dokumentu.

Przypadki użycia:

- Interesariusz 1 lub Interesariusz 2, chce sie upewnić, że ma „prawdziwy” dokument: dokument zawiera w treści dane autora i miejsce wystawienia (jeżeli nie, to jego autentyczność nie ma znaczenia). Możliwe jest więc potwierdzenie u źródła autentyczności treści dokumentu (czy Państwo wytworzyli i wydali taki dokument?). Innymi słowy każdy dokument to swego rodzaju wypis (kopia) tego co jest u źródła. Np. akt urodzenia, wyrok sądu, certyfikat szkolenia, świadectwo ukończenia szkoły, uczelni itp.

- Interesariusz 1 lub Interesariusz 2 (np. nadawca i odbiorca korespondencji) chcą się wzajemnie (lub kogoś) przekonać, że dokument jaki posiadają nie został sfałszowany w drodze lub przez jedną ze stron (np. zawarta umowa): dokument powstał w Środowisku, którego operatorem jest trzeci podmiot (Interesariusz 3 jako zaufana trzecia strona), autentyczność treści egzemplarzy jest potwierdzana tak samo jak w pierwszym przypadku.

Środowisko powinno zapewniać, że Interesariusze 1 i 2 to osoby wymienione w treści dokumentów, dlatego Środowisko to, z zasady, powinno stanowić także profil zaufany osoby. Założenie profilu, dla jego wiarygodności, może wymagać osobistego stawiennictwa z dokumentami potwierdzającymi tożsamość. Pozostaje kwestia metody uzyskiwania dostępu do swojego profilu (np. w celu stworzenia i wysłania nowego dokumentu). Może być login i hasło, może to być dwuskładnikowe logowanie, może to być użycie metod biometrycznych logowania (czytnik linii papilarnych, czytnik rysów twarzy, itp.).

Czym jest „podrobienie dokumentu”? Stworzenie fałszywego egzemplarza, nigdy nie było wielkim wyzwaniem a ochrona samego egzemplarza (lakowe pieczęcie itp.) miała pewien sens wieki temu, gdy komunikacja (potwierdzenie u źródła) odbywała sią na koniu i trwała tygodnie a nie raz i miesiące.

Obecnie mamy sprawną pocztę i firmy kurierskie (czas doręczenia kilka dni) i Internet (natychmiast), więc potwierdzenie autentyczności treści (dokumentu) u źródła zajmuje sekundy. Aktualna definicja dokumentu (elektronicznego szczególnie) to treść a nie jej materialna wersja. Innymi słowu nie da się podrobić „dokumentu”, można stworzyć fałszywy egzemplarz. Nie da się podrobić prawa jazdy, dowodu rejestracyjnego, aktu urodzenia, bo wymagało by to ingerencji w rejestr publiczny. Co najwyżej mona sfabrykować materialny odpis z treści tego rejestru co obecnie jest banalnie łatwe do sprawdzenia. Jeżeli ktoś bazuje na definicji dokumentu: „nośnik pozwalający zapoznać się z jego treścią” to powstaje poważny problem prawny.

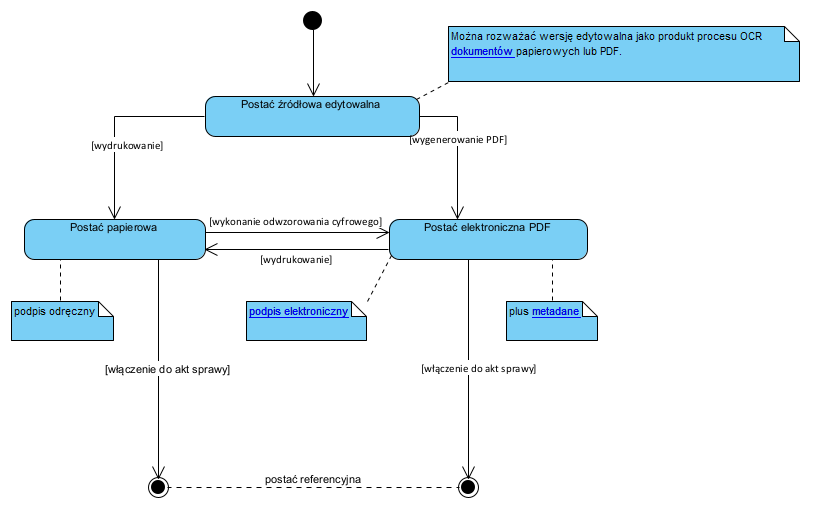

Bez względy na to jakiej formy użyjemy, ustawowy kwalifikowany podpis elektroniczny nie wnosi tu żadnej wartości dodanej za to znakomicie komplikuje cały proces i nadal nie rozwiązuje wielu problemów. Np. problem ponownego wydruku:

Tak więc istnieje możliwość wydruku pliku PDF i ponownego wykonania odwzorowania cyfrowego wersji drukowanej. Taka pętla nie ma końca dlatego istotne jest uznanie, że dokument to treść a nie jej egzemplarz. To powoduje, że dokument powinien zawierać w swojej treści, informację (dane) pozwalające dotrzeć do jego źródła (miejsca powstania) co pozwoli na potwierdzenie jego autentyczności. Stosowanie kwalifikowanego podpisu elektronicznego nie rozwiązuje tego problemu, między innymi dlatego, że wydruk takiego dokumentu „na papier” lub „do pliku pdf” usuwa ten podpis.

Kolejne pytanie: czy postać źródłowa (edytowalna) jest dokumentem? Mam zdjęcie rodzinne wykonane w parku. Zdjęcie to dokument. Pytanie: czy sfotografowany widok (stan rzeczywisty w tym parku) jest dokumentem? Czy plik źródłowy programy do edycji zdjęć (Photoshop, Capture One czy po prostu Photo Paint) to zdjęcie/dokument? Definicja ustawowa mówi, że dokumentem jest określony zestaw danych, więc każda ingerencja w „plik źródłowy” prowadzi do powstania nowego dokumentu. Jaki więc sens mam wysyłanie gdziekolwiek edytowalnych plików źródłowych?

Wnioski

Z uwagi na ryzyko w komunikacji, zaufana trzecia strona jest konieczna. Opisany mechanizm identyfikacji i autoryzacji jest wiarygodny, wobec tego można postawić tezy: kwalifikowane podpisy elektroniczne, w stosunku do zaawansowanego, nie wnoszą żadnej wartości dodanej, a niewątpliwie podnoszą koszt i komplikują cały proces, oraz w prawie można powstrzymać się od wymuszania technologii, wystarczy poprzestać na wiedzy o ryzyku i na procedurze (prawo UE wymaga w pewnych sprawach podpisu zaawansowanego, kwalifikowany jest opcją). Wtedy stwierdzenie tego czy doszło do czegoś (napisano coś, sfałszowano lub nie, co jest, a co nie jest niezaprzeczalne, itp.) będzie wymagało oświadczenia stron zaufania (np. operator usługi uwiarygodnienia), opisów faktów, ewentualnie opinii biegłego. Pozwoli to całkowicie zrezygnować z umieszczania w Prawie nazw własnych określonych technologii czy z góry określonych typów urządzeń lub rozwiązań.

Wygląda także na to, że tam gdzie ustawodawca jawnie nie wymaga podpisu kwalifikowanego, podpis odręczny na papierze (zwany także „mokrym”) jest równy elektronicznemu podpisowi zaawansowanemu. Umieszczanie w prawie nazw technologii nie ja jeden uważam za ogromny błąd i poważną wadę obecnego prawa. Dziwi, że tak wielu prawników, tak ochoczo, robi z ustaw instrukcje obsługi specjalistycznego oprogramowania.

Warto tu zwrócić uwagę na fakt, że podpis odręczny to cecha biometryczna człowieka, zaś kwalifikowany podpis elektroniczny nie jest nią, jest on jedynie dodaną sekwencją danych nie powiązaną trwale z człowiekiem podpisującym (wymaga podania hasła lub kodu PIN a to nie jest nierozerwalna cecha podpisującego). Dlatego zrównanie elektronicznego podpisu kwalifikowanego z podpisem odręcznym uważam, za poważny błąd ustawodawcy.

Zapraszam do dyskusji. Polecam też wcześniejszy tekst: Dlaczego nie używam poczty elektronicznej. Zapraszam to współpracy, jako projektant systemów informatycznych spełniających wymagania zaawansowanego podpisu (jeżeli jest taka potrzeba).

Świetny artykuł Panie Jarosławie. Pozdrawiam serdecznie!

zgadzam się z przedmówcą. Świetny artykuł Panie Jarosławie. Dzięki niemu znalazłem pracę jako analityk

Polecam ciekawe zalecenia dot. bezpieczeństwa haseł:

https://cert.pl/posts/2022/01/kompleksowo-o-haslach/

Super materiał