Regularnie przewala się przez branżową prasę papierową i elektroniczną problem korzystania z prywatnych “zasobów” w firmowych (korporacyjnych) systemach IT. Problem nie jest nowy a wygląda mi na to, że separatystyczne działy IT jednak przegrają w tym boju.

Według różnych analiz, do 2015 roku na świecie ma być 15 miliardów urządzeń podłączonych w sieci. – Działy IT powinny stawić czoło wyzwaniom, które się z tym wiążą – przekonuje nasz rozmówca. – Obejmują one głównie obszar “zapanowania” nad urządzeniami mobilnymi i obszar bezpieczeństwa informacji. (Jak połączyć prywatne z firmowym w jednym urządzeniu?. wnp.pl | Informatyka. Informatyka dla przemysłu.).

Przypominam sobie dawne dywagacje o tym jak i na jakich zasadach można używać prywatnego samochodu do celów służbowych i odwrotnie: jak używać samochodu służbowego do celów prywatnych. W zasadzie te dyskusje już ucichły: prywatny samochód w pracy rozliczamy kilometrówką a służbowy do celów prywatnych wziął na celownik fiskus i w zasadzie tu także mamy stan “stabilny”.

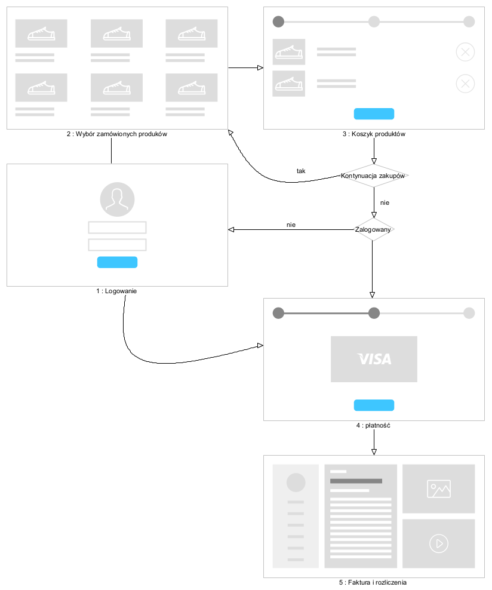

Od pewnego czasu obserwuje takie dyskusje na etapie analizy wymagań na rozwiązania IT. Stale spotykam tu pewną złą praktykę. Generalnie w projektach związanych z rozwiązywaniem problemów i analizami wymagań dobrą praktyką jest oddzielanie wymagań (cele) biznesowych, od wymagań wobec rozwiązania (tu są wymagania funkcjonalne, poza funkcjonalne i ewentualne dziedzinowe). Wymagania wobec rozwiązania (np. w stosunku do oprogramowania) powinny powstać dopiero pod warunkiem, że określono rozwiązanie, co wydaje się być naturalną kolejnością.

Dopiero wymagania wobec rozwiązania mogą zawierać elementy związane z, tak często podnoszonym, bezpieczeństwem. To o tyle istotne, że warto wcześniej określić, o jakie bezpieczeństwo chodzi, bezpieczeństwo czego. Niestety często spotykam technokratyczne podejście polegające na uznaniu, że “bezpieczeństwo musi być, i ma być maksymalne” (z tego powodu, moim zdaniem, podpis elektroniczny i jego technologia były i są nadal porażką: nie jest używany masowo).

Działy IT często zakazują wszelkich form “nieautoryzowanego” użycia komputerów czy smart- fonów prywatnych do celów służbowych czy też używania służbowego sprzętu i oprogramowania do celów prywatnych. Obawiam się, że to walka z wiatrakami, zaś totalne blokowanie możliwości instalowania na służbowym notebooku czegokolwiek to droga donikąd bo blokuje się ludziom możliwości naturalnego wzbogacania własnej “narzędziowni” i podnoszenia produktywności (a nie raz prowadzi to do udanych prób hakowania tego sprzętu).

Specyfikowanie wymagań na rozwiązania i abstrahowanie od tego problemu prowadzi coraz częściej do zabawy jaką znamy z czasów popularności systemów RCP (Rejestracja Czasu Pracy): pracownicy swój czas poświęcali na oszukiwanie systemów RCP zamiast na pracę. To doprowadziło do “odkrycia”, że zadaniowe rozliczanie pracowników jest znacznie skuteczniejsze, zaś stanowiska opłacane na zasadzie “dyżuru” (dostępność – obecność – w miejscu pracy) łatwo rozlicza się kontrolując SLA danego pracownika (czy są na niego skargi np. systemy rozliczania usługi help-desk).

Tak więc bezpieczeństwo powinno być raczej elementem wymagań w postaci “oczekiwany efekt” a nie “jak je zapewnić”. Nie rozumiem dlaczego tak wielu analityków i działy IT wzbraniają się przed uznaniem, że oprogramowanie powinno być dostępne na dowolnym urządzeniu mobilnym i że nie powinno pozwalać na…, i tu określone ograniczenia. Moim zdaniem bezpieczeństwo powinno być definiowane (wymagania) poprzez ryzyka, których chcemy uniknąć w określonym, biznesowo oczekiwanym (a nawet zastanym) środowisku, a nie poprzez narzucanie konkretnego sposobu i technologii, w szczególności przymusu korzystania z konkretnego sprzętu czy oprogramowania.

Na zakończenie, tytułem małego “a nie mówiłem”, moje wcześniejsze artykuły o centralizacji z przed lat ;):

- 1998 rok: A001_Czy_natura_dazy_do_centralnego_przetwarzania

- 2004 rok: A011_Centralizacja_systemu_informatycznego_podejscie_procesowe

“bezpieczeństwo musi być i ma być maksymalne”

To przeważnie bierze się stąd, że podczas definiowania wymagań rozpoczyna się “koncert samozachwytu” realizowany przez działy IT.

Każdy wstawia swoje trzy grosze, każdy chce pokazać co umie i o czym wie, każdy uważa, że jego zagrożenie jest ‘hi risk’.

I tak dochodzimy do systemów zabezpieczanych na wszystko i przed wszystkim, nieużytecznych i utrudniających prace. Pomijam skrajne przypadki gdzie firma operowała na IE6… bo tak było w standardach bezpieczeństwa jakiejś tam aplikacji a od lat nie było specjalisty który by miał czas się tym zająć i to zmienić. 🙂

Jest jeszcze jedna kwestia bezpieczeństwa w firmach, nieco poza systemowa ale warta zaznaczenia. Firmy koncentrują się jedynie na ograniczeniach i zabezpieczeniach sprzętowo-programistycznych. Całkowicie lekceważąc prewencję i edukacje pracowników w tym zakresie, tymczasem powtarzane i aktualizowane raz na pół roku szkolenie z zakresu bezpieczeństwa dla pracowników opisujące najnowsze zagrożena, zmiany w prawie etc. byłoby i jest równie skuteczne co zabezpieczenia po stronie IT.

No i wyedukowani pracownicy są lepsi, bardziej wyczuleni na zagrożenia. Nie wiem jak z kosztami co się bardziej opłaca – to już by trzeba policzyć, niemniej w moim odczuciu oba te segmenty IT i wiedzy powinny być rozwijane równolegle.

Nic dodać nic ująć, co do kosztów szkolenia vs. szkody z powodu “ujawnień” to generalnie nawet pogadanka z zakresu bezpieczeństwa jest z reguły znacznie tańsza niż szkody z powodu zaniedbań.

Tak tytułem uzupełnienia: debata na ten temat pod nazwą kodową BYOD (http://en.wikipedia.org/wiki/Bring_your_own_device) trwa już conajmniej rok.

Moim zdaniem jest to jedyny i naturalny kierunek. Jeśli obecnie jedną z naważniejszych wartości w biznesie są relacje to bezsensem jest posiadanie telefonu kom. służbowego i prywatnego. Jak dokonać tego, aby kontakty nie “emigrowały” razem z pracownikiem to inna kwestia 🙂

Odpowiedź na ostatnie pytanie brzmi: tego (nieemigrowanie kontaktów) się nie da zrobić, jedyny sposób to nie uzależniać “być albo nie być” swojej firmy od kontaktów a od jakości produktów i usług. Dlatego np. projektując systemy CRM rekomenduję rezygnację z lokalnego klienta email na korzyść “klienta email” wbudowanego w CRM, wtedy kontakty “raczej” nie migrują… ale to tylko znaczne utrudnienie migracji kosztem pewnej ewentualnej “niewygody”.

Mam wrażenie, że prawdziwym wyzwaniem przed jakim stoją organizacje to przejście z ery PC do ery post-PC, w której nawet najbardziej złożone procesy mogą być obsługiwane z poziomu komórki czy tableta z Androidem. Problem jest zasadniczy i to wcale nie z technologicznego ale socjologicznego punktu widzenia. Taka zmiana to przede wszystkim zmiana relacji władzy na niekorzyść działów IT. To przejście rodzi i będzie rodzić opór przed implementacją nowych, otwartych rozwiązań.

Moim zdaniem ta “niekorzyść” dla IT często polega na tym, że odbiera im to władzę wynikającą nie z ich wiedzy i pozycji, a z ich monopolu jakim jest “tylko my to możemy zrobić”. To rodzaj nowej demokratyzacji. Wyzwanie dla IT polega na tym, że to wymusza kompletną zmianę podejścia do architektury systemów. Nie można się obrażać na to, że np. mój telefon potrafi to co potrafi. Należy po protu uwzględnić ten fakt w projektowaniu architektury bo na pewnie nie uda się zabronić posiadania takich telefonów… wiele działów IT czy dostawców oprogramowania sobie z tym dzisiaj kompletnie nie radzi.