JZ IT Consulting Ltd – Blog

Jeżeli nie potrafisz czegoś narysować to znaczy że nadal tego nie rozumiesz. Jeżeli potrafisz coś narysować to potrafisz to także zbudować.

Jarosław Żeliński – Model działania

Moją przewagą na rynku jest to co potrafię, a nie to co ukryję przed innymi

(Jarosław Żeliński)

Know-how

Wprowadzenie

Każda organizacja to mechanizm, na który składają się procesy biznesowe i wspierające je zasoby IT. Dla zrozumienia jej działania ważne jest opisanie organizacji, opracowanie modelu działania tego mechanizmu. Są to: struktura organizacyjna, mapy i modele procesów biznesowych, reguły biznesowe oraz zmapowana na te procesy architektura zasobów IT. Całość skojarzona jest z wzorami dokumentów, procedurami i instrukcjami stanowiskowymi.

Po co modele

Czy potrafisz szybko wyjaśnić nowemu pracownikowi, za co jest odpowiedzialny? Czy potrafisz szybko wyjaśnić kontrahentowi, jak działa Twoja firma na rynku? Czy szybko potrafisz pokazać opis zasad współpracy i wymiany dokumentów w umowie z kontrahentem? Czy potrafisz szybko spisać wymagania na nowe lub modyfikowane oprogramowanie? Czy potrafisz przewidzieć skutki awarii konkretnej aplikacji lub utraty pracownika? Czy potrafisz szybko ocenić skutki utraty kontrahenta?

Ja i moi klienci potrafimy, bo mamy wdrożoną standaryzację i mamy opracowane, aktualne modele firmy i jej zasobów IT.

Poniżej mój i mojej firmy model działania, analiza ryzyka oraz opis czym jest u mnie cyberbezpieczeństwo. Kluczową cechą takiej poprawnie opracowanej dokumentacji i modeli jest to, że każdy model to jedna, czytelna strona A4.

Wartość dodana tego co oferuję

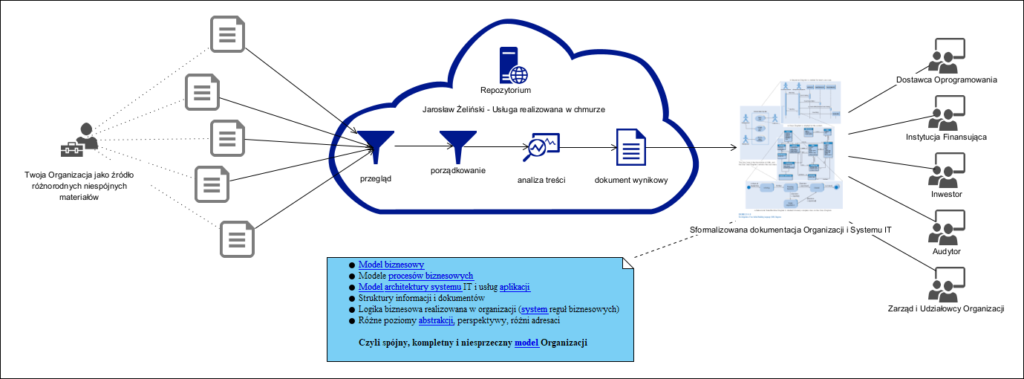

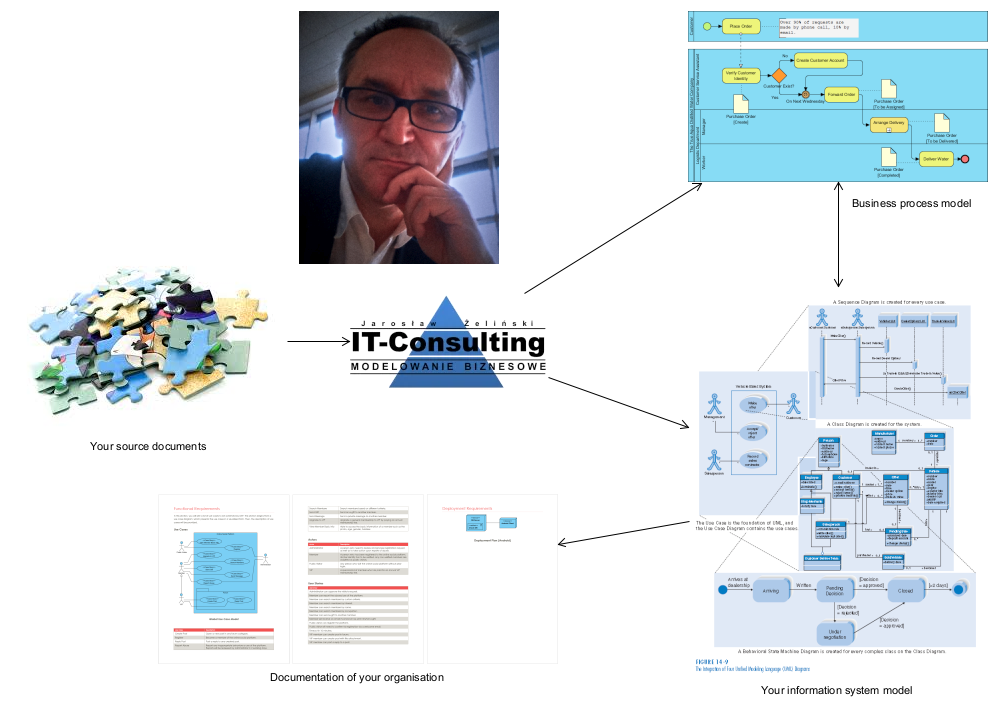

Kluczowym elementem modelu organizacji jest opis wartości oferowanego produktu i usługi, zwany często Value Proposition. Jest to zwięzły opis, schemat blokowy, tego jaką wartość dostarczam dla klientów. Poniżej diagram obrazujący to to oferuję:

Adresatem mojej oferty są organizacje, które chcą maksymalizować efektywność podejmowania decyzji operacyjnych i organizacyjnych. Narzędziem podnoszenia tej efektywności jest posiadanie modelu działania organizacji, w tym systemów IT jakich używa (lub planuje użyć). Model ten to opisany poniżej zestaw powiązanych diagramów opisujących w zwięzły sposób to, co i jak robi Organizacja, z uwzględnieniem ludzi, informacji (danych) i systemów informatycznych. Informacja taka jest wykorzystywana wewnątrz firmy oraz kontekstowo prezentowana inwestorom i kontrahentom (zdolność do realizacji celów rynkowych), dostawcom nowych systemów informatycznych (wymagania), jest wykorzystywana do decyzji o zmianach organizacyjnych.

Jak działam

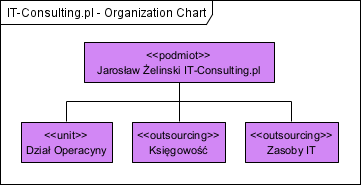

Struktura organizacyjna

Jest to model zasobów organizacji. Obrazuje podział na dziedzinowe obszary, o określonej odpowiedzialności. Są one odpowiedzialne za realizację określonych procedur i zadań.

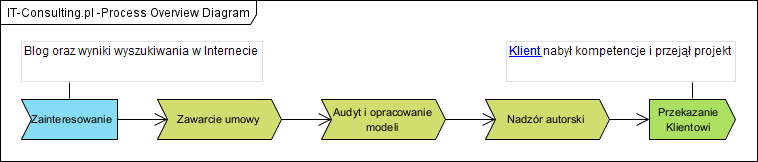

Mapa procesów biznesowych

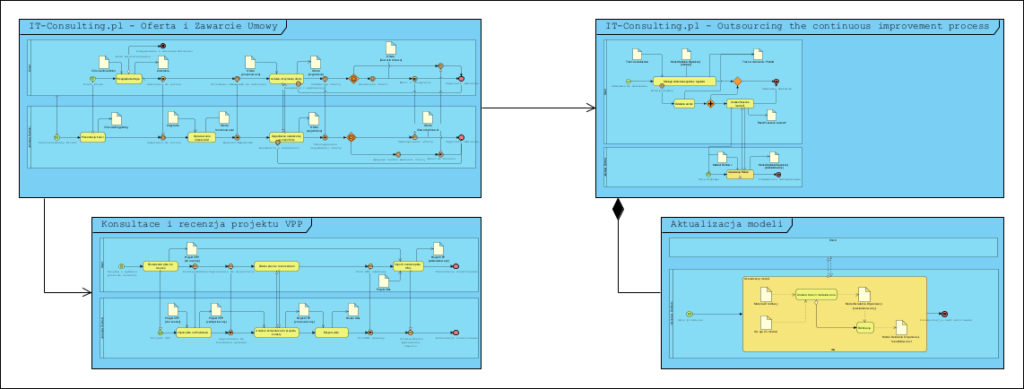

Jest to podstawowy model opisujący mechanizm działania firmy. Model świadczenia usług na rynku to, z reguły jeden diagram. To najwyższy poziom opisu procesów. Celem jest pokazanie jak działa organizacja (blue print). W moim przypadku są to usługi eksperckie z zakresu inżynierii systemów, a wygląda to tak:

Mapy procesów muszą się układać w spójnym kompletny i niesprzeczny obraz całości:

Powyższe modele procesów biznesowych opisano w dalszej części.

Modele procesów biznesowych

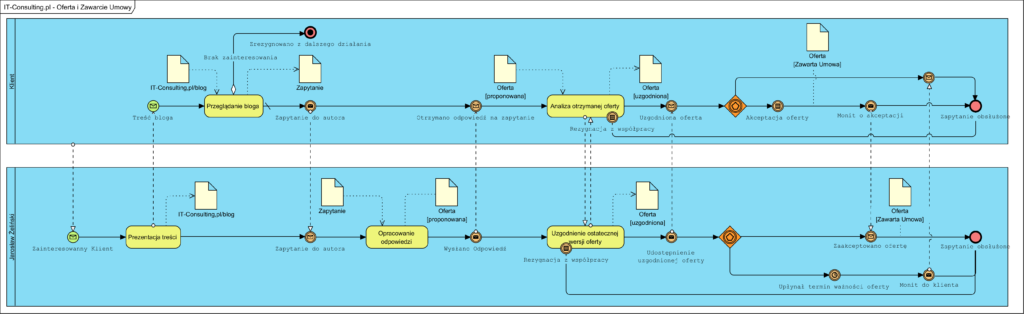

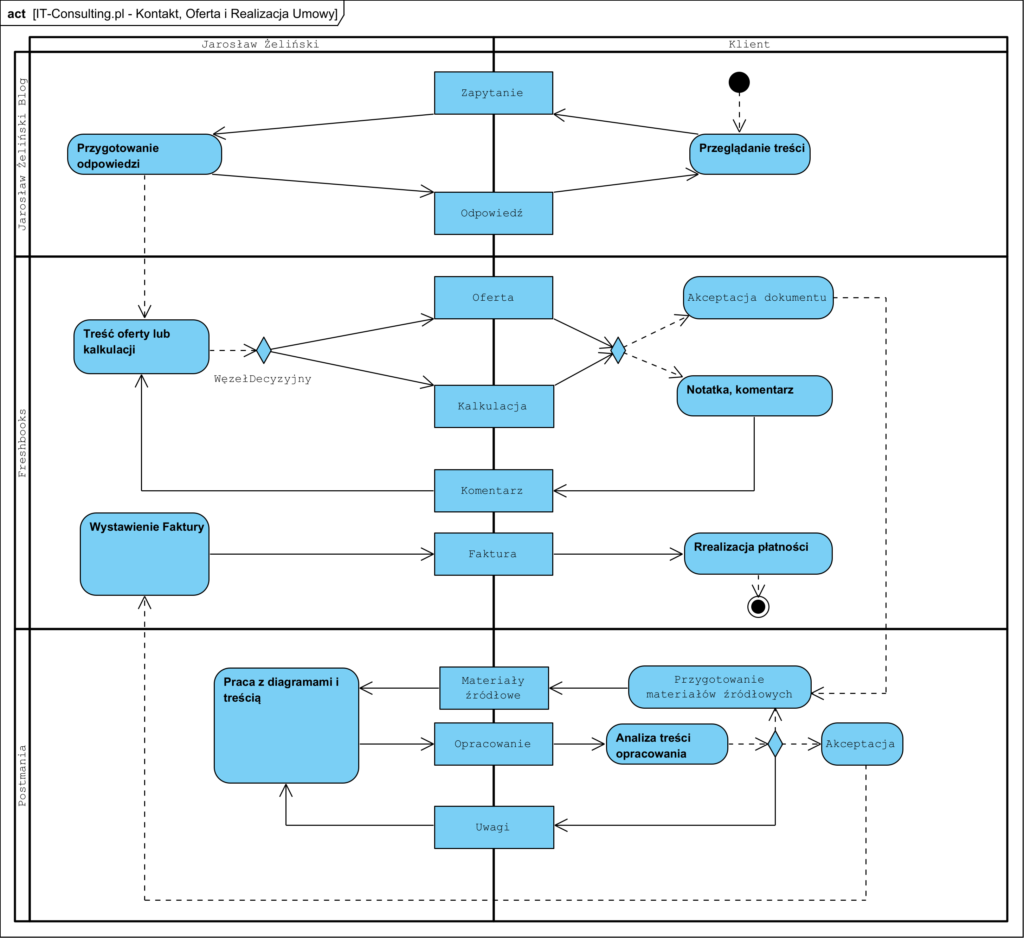

Zawarcie umowy

Początkiem każdej współpracy ze mną jest zawarcie umowy na realizację określonych usług:

Audyt i opracowanie modeli oraz nadzór autorski

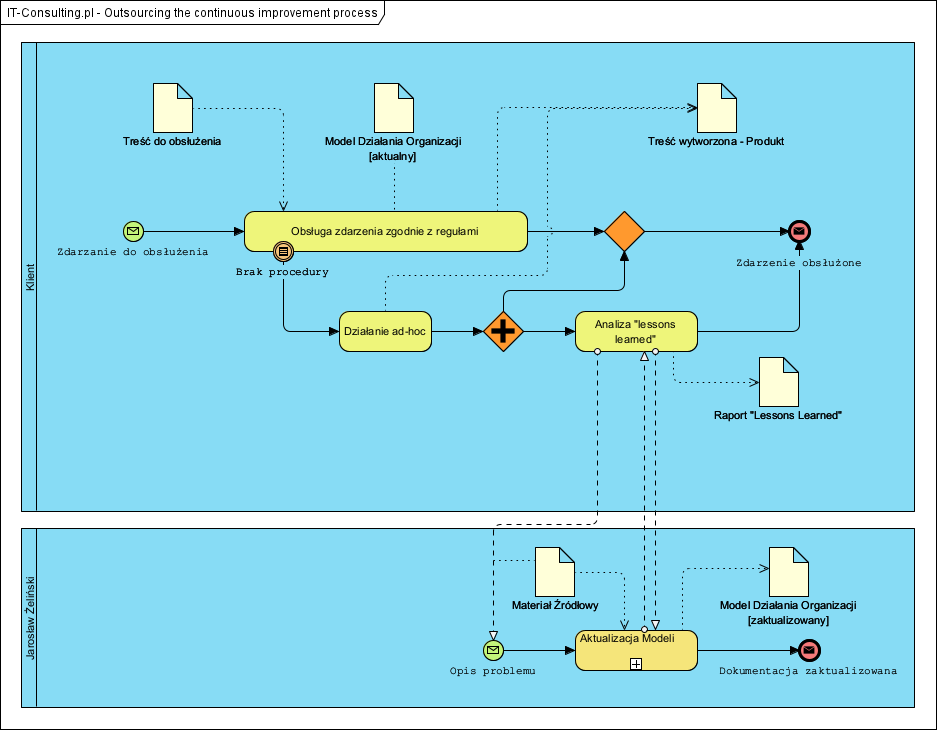

Standardową usługą jest audyt (analiza biznesowa), produktem jest Model Działania Organizacji czyli modele procesów biznesowych i architektura HLD (ang. High Level Design) systemu IT. Kontynuacja współpracy to stałe wsparcie: utrzymanie i aktualizacja opracowane pełnej dokumentacji opisujące organizację (Architektura Korporacyjna).

Poniższy model obrazuje proces zarządzania Modelem Działania Organizacji. Początek współpracy, gdy model taki nie istnieje lub jest ale nieaktualny, to de facto jego powstanie. “Treść do obsłużenia” to analizowane dokumenty i fakty. Etap analizy się kończy gdy opisana jest cała firma, czyli gdy z “odkrywania” przechodzimy to “aktualizacji”.

Po opracowaniu modelu organizacji, dokumentacja staje się własnością firmy modelowanej (zawsze przekazuję prawa majątkowe do niej) i jest utrzymywana w ramach nadzoru autorskiego. Na jej podstawie, w dowolnym momencie, szybko powstają informacje dla kontrahenta o procedurach współpracy czy np. wymagania na oprogramowanie ERP i dedykowane moduły.

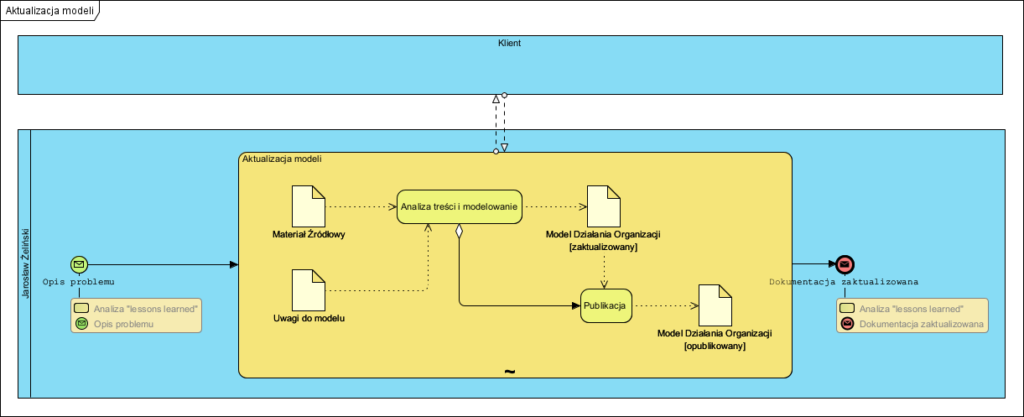

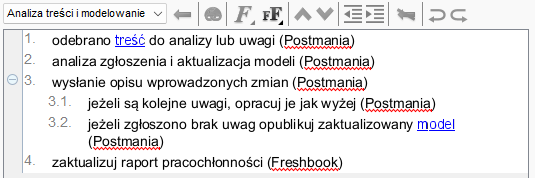

Poniżej proces Aktualizacja Modeli:

Procedury i dane

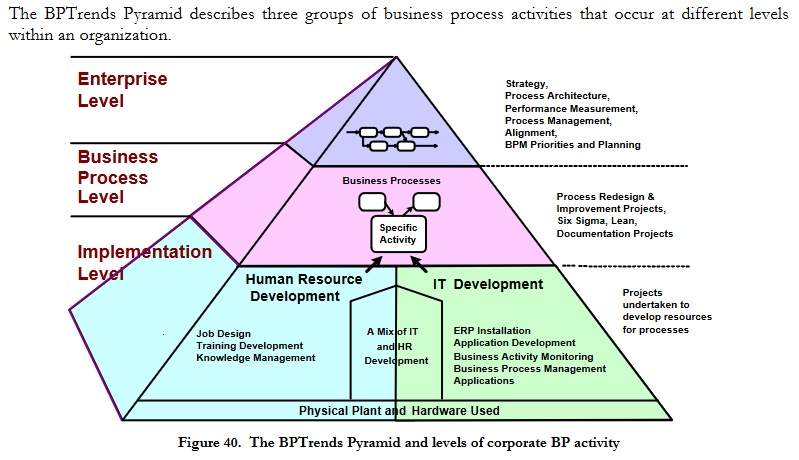

Jest to Implementation Level na modelu Target Operating Model.

Każda aktywność (żółty prostokąt z zaokrąglonymi rogami) na powyższych modelach, to nazwa procedury. Procedura wskazuje także na wykorzystywane w niej zasoby IT, i jest powiązana z szablonem/typem dokumentu.

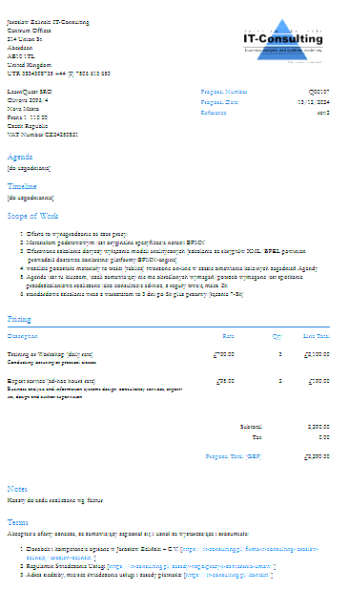

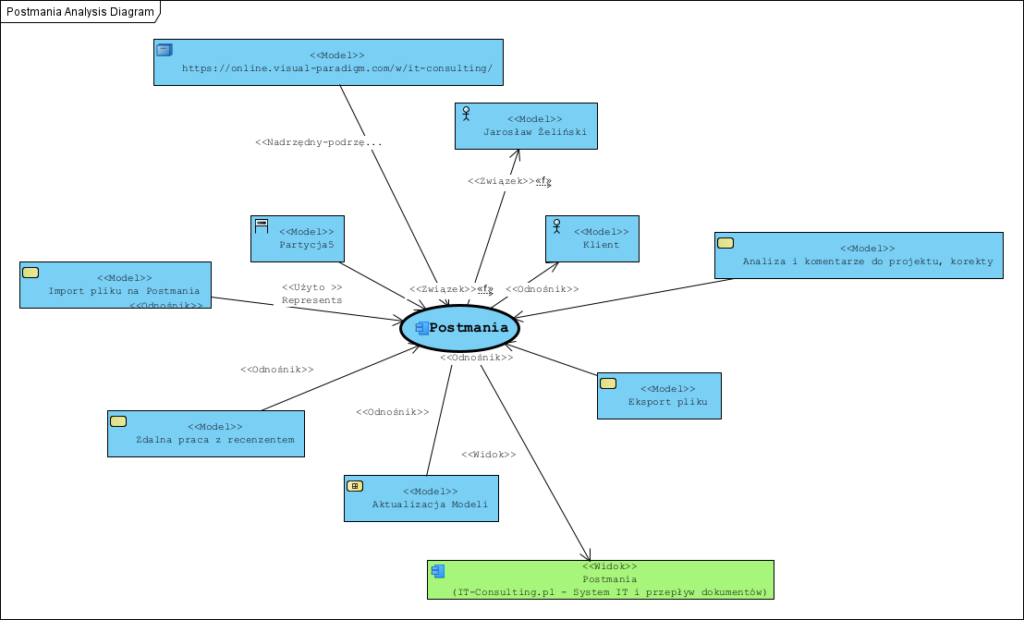

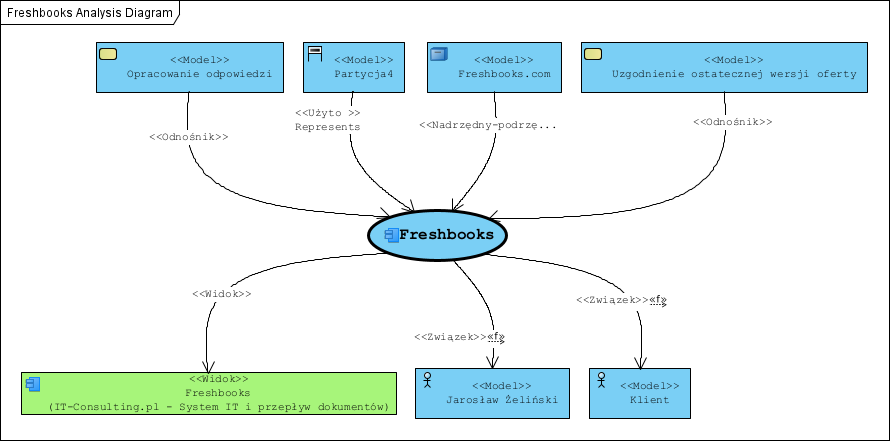

Moje procedury opisano tu: Opis Freshbooks oraz Opis Postmania. Elementem procedur są powiązane z nimi dokumenty (weście i wyjścia procesów):

Model systemu IT

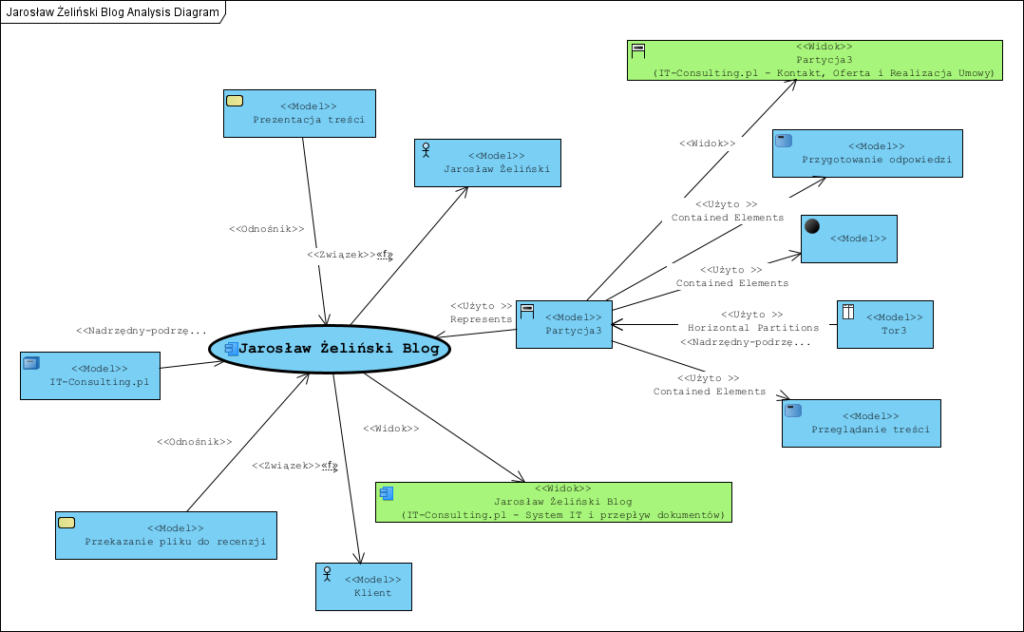

Jest to druga część Implementation Level na modelu Target Operating Model. Integralną częścią modelu działania organizacji są jej zasoby IT. Funkcjonalności oprogramowania którego używam:

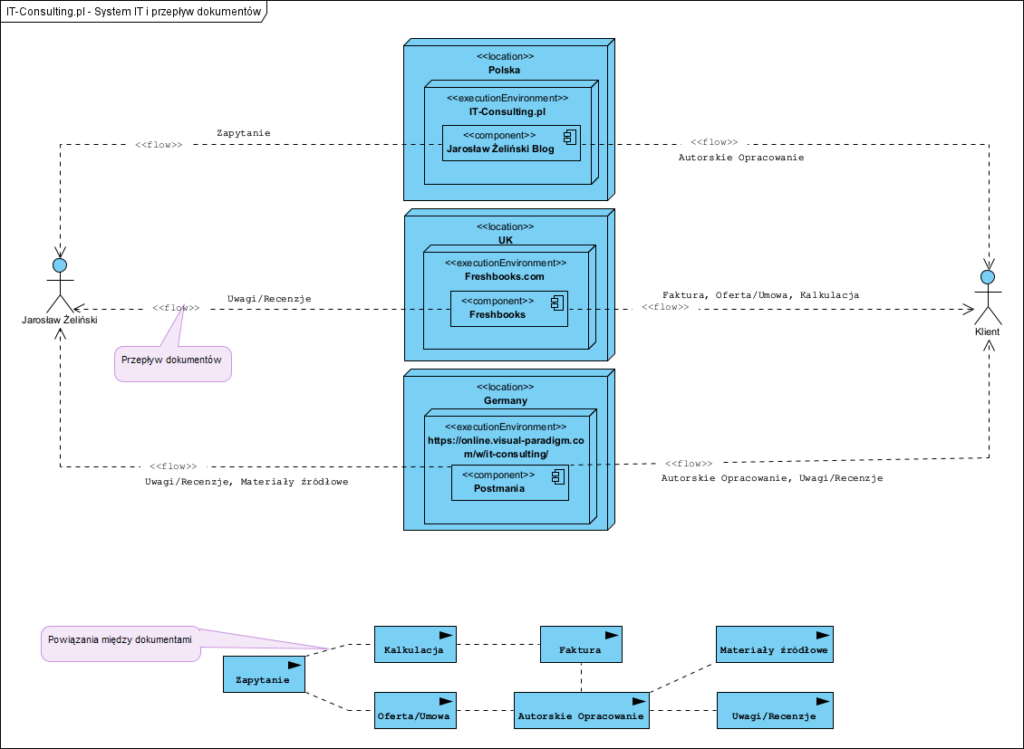

System ten to trzy aplikacje:

Ważna jest wiedza, gdzie fizycznie są dane: Blog IT-Consulting.pl jest w Polsce, Modele (Postmania) są na terenie Niemiec (czyli na terenie) Unii Europejskiej, sprawy finansowe (Freshbooks.com czyli umowy i finanse) są na terenie Kanady i UK (UK moja rezydencja, także podatkowa). Operacyjnie nie używam oprogramowania z USA a wszystkie dane, które przetwarzam, są w Europie.

Poniżej model opisujący wykorzystanie powyższych zasobów IT w realizowaniu świadczonych usług:

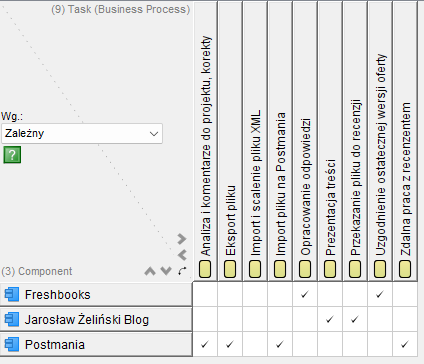

Powyższe modele to nie tylko informacja dla pracowników i partnerów. To przede wszystkim upewnienie się, że nic nam nie umknęło, że nasze działania są spójne, kompletne i niesprzeczne. Poniże macierz kontrolna kompletności mapowania procesów biznesowych na zasoby IT:

Analiza wpływu

Te modele to także narzędzie analizy ryzyka i podejmowania decyzji. Poniżej wynik analizy skutków awarii portalu IT-Consulting.pl:

Analiza skutków awarii serwera komunikacyjnego Postmania:

Ta awaria jak widać wstrzymuje bieżące prace analityczne (procesy realizacji usługi) ale nie wpływa na zarządzanie finansami i komunikacje na Blogu.

Analiza skutków awarii systemu Freshbooks.com:

Awaria serwisu FK (Freshbooks.com) wstrzymuje ofertowanie i zawieranie umów (podpisywanie ofert). W żadnym stopniu nie wpływa na bieżące realizowanie usług.

Wnioski:

- żadna awaria nie blokuje całkowicie mojej działalności, a jedynie czasowo ogranicza jej część, prawdopodobieństwo jednoczesnej awarii trzech niezależnych aplikacji graniczy z zerem,

- dlatego te trzy kluczowe, dziedzinowe systemy (ich utrzymanie) zostały w 100% oddane w outsourcing, do trzech różnych i niezależnych firm, i są od siebie odseparowane, integracja (wymiana dokumentów) odbywa sie na moim notebooku, nie dopuszczam u siebie żadnej monolitycznej centralnej aplikacji!,

- to co mam na notebooku: przeglądarka internetowa i klient do platformy Postmania, nie stanowi żadnego zagrożenia dla mojej działalności i dla moich klientów, zniszczenie lub kradzież notebooka wstrzymuje mi prace tylko na czas zakupu nowego i włączenie się do sieci,

- wszystkie dokumenty mają kopię finalną w wersji PDF/XML, więc utrata dostępu do wersji źródłowej i do narzędzia w jakim powstały, nie powoduje u mnie żadnych szkód (ich migracja do nowego narzędzia też nie); dodatkowym moim zabezpieczeniem jest to, że bardzo szybko, przekazuję klientom prawa majątkowe do produktów mojej pracy, i te pliki są zawsze także u nich.

Narzędzie

Czego używam? Visual Paradigm, to narzędzie CASE. Aktualizacja tych diagramów, generowanie analiz wpływu i ich wersji zajmuje minuty. Diagramy to widoku modelu, a model systemu to elementy tego systemu i struktura ich połączeń i związków. Każdy mój klient ma pełny dostęp on-line 24/7 do modelu swojej firmy i systemu IT. Każdy mój klient ma swój model na własność a migracja do innego, analogicznego i kompatybilnego narzędzia, nie stanowi problemu.

Podsumowanie

Powyższe powoduje, że mam dość wysokie stawki godzinowe ale jednocześnie relatywnie niskie wartości umów o dzieło i ryczałtów. Zawdzięczam to bardzo dużej efektywności pracy jaką daje standaryzacja i profesjonalne narzędzia (aktualizacja dokumentów to pojedyncze godziny a nie dni pracy).

Ja nie używam żadnych pakietów biurowych (edytor tekstu, arkusz kalkulacyjny, itp.) ani żadnych narzędzi typu JIRA, Slack, MIRO czy draw.io. Dzięki temu moja pracochłonność z klientami, w pracy z dokumentami na kilkadziesiąt stron, bogato ilustrowanymi schematami blokowymi jak na tej stronie, jest wielokrotnie niższa w porównaniu z użytkownikami prostych narzędzi.

Posiadanie aktualizowanego modelu działania organizacji to świadome decyzje zarządcze. To także prawdziwe cyberbezppieczeńtwo. Aplikacje takie Freshbooks.com czy Postmania są w pełni rozliczalne (rejestrowanie działań użytkowników), platformy te mają międzynarodowe certyfikaty bezpieczeństwa (Freshbooks.com ma certyfikat Urzędu Skarbowego UK), a ich funkcjonalności nie przewidują np. edycji raz utworzonych i zatwierdzonych dokumentów. Np. oferta zaakceptowana przez klienta to umowa i jest nieedytowalna, nie ma tu żadnego konta “superusera”, który mimo to może pogrzebać w bazie danych i coś zmienić.

Cyberbezpieczeństwo to nie szkolenia o tym czym jest phishing i długie hasła. Cyberbezpieczeństwo to bezpieczna architektura i rozliczalne procedury. Przed podpisaniem umowy z KGHM SA, przechodziłem audyt bezpieczeństwa: interesowało ich faktyczne bezpieczeństwo, a nie certyfikaty (których nie mam, ale mają je dostawcy systemów z jakich korzystam). Praktycznie cały projekt dla KGHM był realizowany zdalnie.

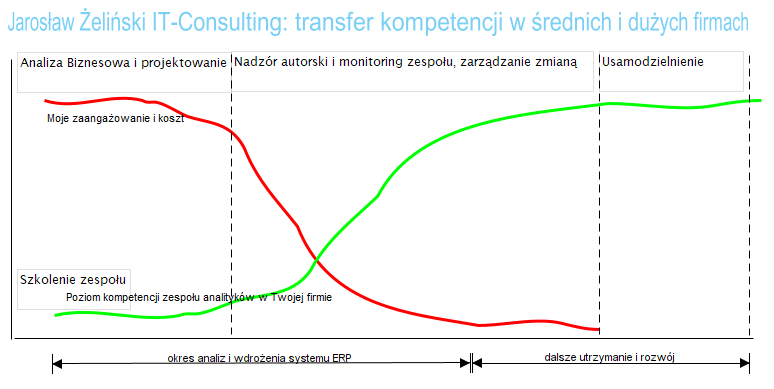

Mniejsze firmy, świadome tego, zlecają na stałe powyższe kompetencje na zewnątrz podobnie jak usługi księgowe. Duże firmy dość często budują kompetencje u siebie i przejmują te rolę, budując własny zespół:

Czas i koszt opracowania takich modeli dla siebie znajdziesz na stronie USŁUGI.

Masz pytania?

Wszelkie pytania o nawiązanie współpracy i zapytania ofertowe, proszę kierować z użyciem poniższego formularza.