Wstęp

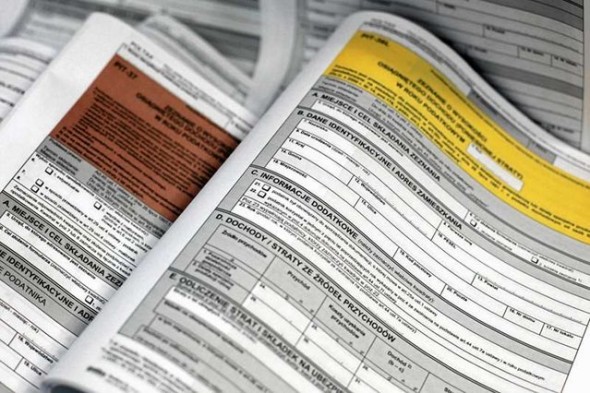

Tym razem opisuję kwestie dokumentu, dokumentowej postaci czynności prawnej i faktur w wersji elektronicznej, których wystawianie jest jak najbardziej czynnością prawną, i o innowacji jaką Minister Finansów serwuje nam od nowego roku.

W 2018 roku opisywałem metody uwiarygodniania treści (dokumentów) podsumowując:

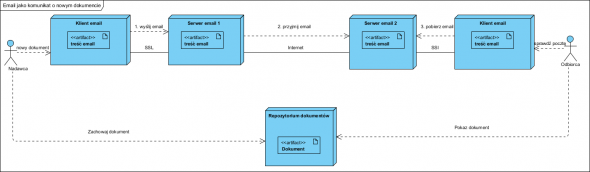

Tego typu metody zabezpieczenia (tak zwane systemowe, w przeciwieństwie do technicznych, jaką jest kwalifikowany podpis elektroniczny), są oparte na założeniu, że sfałszowanie treści dokumentu jest niemożliwe (lub jest wykrywalne w 100%) przy zachowaniu ustalonej procedury doręczenia dokumentu (patrz: Zasada Kerckhoffs?a). Wymagania nakładane formalnie na podmiot stanowiący Trzecią stronę zaufania (notariusz) powodują, że ryzyko niewykrycia fałszerstwa jest bliskie zeru. Opisane powyżej metody wymiany dokumentów nie wymagają kosztownego i trudnego w użyciu kwalifikowanego podpisu elektronicznego (źr.: Przesyłki sądowe dostarczane przez internet czyli e-dokumenty c.d.)

Generalnie chodziło o alternatywę dla e-podpisu, który nadal uważam za ślepą uliczkę. Od wielu lat, projektując systemy informatyczne, stosują zasadę mówiącą. że system informatyczny, jako rozwiązanie, nie powinien tworzyć nowych, sztucznych bytów informacyjnych, bo im więcej takich sztucznych (nie istniejących w rzeczywistości) bytów powstanie, tym bardziej system odstaje od realiów rzeczywistości, którą (podobno) ma wspierać. Praktyka pokazuje, że próby implementacji w systemach informacyjnych mechanizmów dalekich od realiów życia, kończy się ogromnym kosztem i często po prostu porażką.

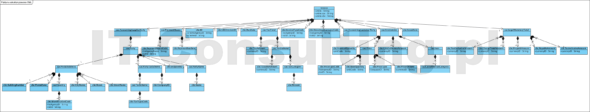

Warto mieć świadomość, że strukturalne i stałe w czasie dane, stanowią mniej niż 20% procent wszystkich danych jakie człowiek tworzy, próby stosowania modelu relacyjnego i SQL do pozostałych ponad 80% danych (dokumentów) to droga do klęski.

On top of this, there is simply much more unstructured data than structured. Unstructured data makes up 80% and more of enterprise data, and is growing at the rate of 55% and 65% per year. (źr.: Structured vs Unstructured Data 101: Top Guide | Datamation)

(więcej…)