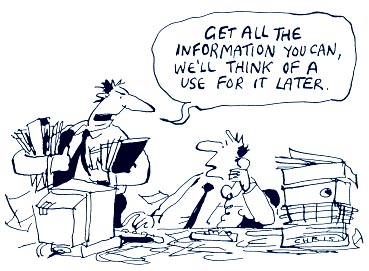

Najpierw cytat:

Czy da się przechwycić część internetowej korespondencji adresowanej do najważniejszych służb w Polsce? Dziennikarze “Gazety Wyborczej” udowodnili, że tak. Wystarczy założyć łudząco podobny adres e-mail do tych, którym posługują się np. ABW, CBA czy Agencja Wywiadu.[…]

Guillaume Lovet, ekspert ds. bezpieczeństwa internetowego firmy Fortinet przyznaje, że sprawa naświetlona przez dziennikarzy “Gazety” jest problemem. – Prawdopodobieństwo, że e-mail z poufną i bardzo istotną informacją wycieknie w ten sposób, jest dość niskie. Ale jeśli już się zdarzy, konsekwencje mogą być poważne – ocenia Lovet. Zagrożenie w skali od 1 do 10 ekspert ocenił na 5.

Problem dostrzega także samo ABW. – Adresy internetowe pozbawione kropki nie są oficjalnymi, prawnie chronionymi domenami polskich instytucji państwowych. Trudno byłoby zastrzec wszelkie ich kombinacje, z użyciem wszystkich możliwych znaków interpunkcyjnych – tłumaczy rzecznik ABW Katarzyna Koniecpolska – Wróblewska. Dodaje, że Agencja uważa problem za “niezmiernie istotny”. Uspokaja jednak, że poufnych informacji urzędnicy nie przesyłają za pomocą poczty elektronicznej, “gdyż jest to zabronione przepisami polskiego prawa”.

[jak się jednak okazuje przechwycone tą metodą dane to np.] życiorys agenta CBA, nazwiska kilkudziesięciu funkcjonariuszy CBA prowadzących szkolenia dla urzędników państwowych, opis zabezpieczenia stadionu Legii w czasie meczu piłki nożnej, korespondencja pracowników Ministerstwa Finansów, zaświadczenie, że niedźwiedź został zabity zgodnie z prawem międzynarodowym. (źr. Jak zdobyć maile służb? Założyć podobny adres.)

No cóż, nie jest rzadkością zrobienie literówki w adresie, nie jest także złe zaadresowanie listu w sytuacji gdy wszechobecne funkcje podpowiadania adresata wstawią w pole Do: kogoś innego z naszej listy kontaktów. Nie trzeba wielkiego pośpiechu czy nieuwagi by się to przytrafiło. Umieszczanie w stopce sentencji w rodzaju “jeżeli nie jesteś adresatem tego listu powiadom o tym nadawcę i zniszcz treść przesyłki” jest dość naiwne jeśli niechcący wyślemy super ofertę nie temu klientowi…

To zjawisko to klasyczny przykład czynnika ludzkiego, z którym poważni ludzie nie dyskutują tylko szukają sposobu jak mu zaradzić. Na pewno nie jest skutecznym sposobem administracyjny zakaz mylenia się z dużą karą za pomyłkę: po protu nikt się nie przyzna, i mało który przypadkowy adresat doniesie sam na siebie.

To zjawisko to klasyczny przykład czynnika ludzkiego, z którym poważni ludzie nie dyskutują tylko szukają sposobu jak mu zaradzić. Na pewno nie jest skutecznym sposobem administracyjny zakaz mylenia się z dużą karą za pomyłkę: po protu nikt się nie przyzna, i mało który przypadkowy adresat doniesie sam na siebie.

Pięć lat temu pisałem:

Jak podchodzić do tajemnicy w firmie? Przede wszystkim należy budować wśród pracowników świadomość rynkowej wartości informacji. Musimy mieć także świadomość, że informacji nie da się ochronić przez własnym pracownikiem, on musi z niej korzystać, żeby mógł pracować. (polecam cały artykuł).

Jak zaradzić problemowi?

W sumie nie aż tak trudno: nie używać poczty elektronicznej do wysyłania ważnych dokumentów. Czyli?

Zamiast ryzykować wysłanie mailem ryzykownej treści, np. negocjowanej umowy, bezpieczniej jest umieścić plik w repozytorium i udostępnić uprawnionej osobie (stosowanie kompresji zip na hasło jest tylko półśrodkiem). Może to być system zarządzania przepływem pracy, nieskomplikowane repozytorium z funkcją monitorowania, inne. Możliwości jest wiele, ważne by nie “przedobrzyć” z procedurami.

Jak nie trudno się domyśleć, i tu warto wykonać rzetelną analizę wymagań, procesów komunikacyjnych wewnątrz firmy z jej otoczeniem, analizę ryzyk. Jednak o wymaganiach w tym poście już nie napiszę 🙂 zaś moi klienci wiedzą, że używam w ważnych przypadkach, systemu wymiany dokumentów zamiast poczty od ponad trzech lat.

niby takie proste i oczywiste wnioski, a zadziwiające jak wiele osób boryka się z takim problemem i kompletnie nic z tym nie robi…

Serdecznie pozdrawiam, Jarku 🙂

🙂

Zgadzam się. Warto też wspomnieć o wysyłaniu załączników zawierających różne informacje, nie ustalając z drugą stroną czy to akceptuje i czy w takiej formie i takiej wielkości, czy ma być to przesłane pocztą szyfrowaną, z podpisem itd. Potem jest zdziwienie, że przesyłka gdzieś została zatrzymana lub trafiła do kosza.

Chętnie podyskutowałbym na temat zdania “Na pewno nie jest skutecznym sposobem administracyjny zakaz mylenia się z dużą karą za pomyłkę: po protu nikt się nie przyzna, i mało który przypadkowy adresat doniesie sam na siebie”. Zakładając, że firma pozwala wysyłać maile tylko ze swoich serwerów pocztowych (co jest zdrowym podejściem), racją jest, że pracownik się nie przyzna ? ale “wydać” mogą go logi serwera pocztowego. A myślę, że jeśli straty przy omyłkowo wysłanym e-mailu będą duże, to koszt zajrzenia w te logi raczej istotnej roli odgrywać nie będzie.

Wspomina Pan o repozytoriach/DMS’ach ? wydawałoby się to najzdrowszym podejściem, ale co z ludźmi, którzy nie przywykli do takiej formy? O ile wysyłania e-maili nie trzeba w dzisiejszych czasach nikogo uczyć, tak obsługa takiego DMS’a mogłaby stanowić dla sporej części firm niezwiązanej z IT dość spory problem (a edukacja w stylu “jak tego używać” kosztuje, zwłaszcza jeśli rotacja pracowników jest spora). Pozwolę sobie podlinkować do moich luźnych przemyśleń na temat rozwiązania tego problemu nie odchodząc od tradycyjnego już dla wielu MUA: http://viv.vot.pl/238/uwazaj-do-kogo-mailujesz